Comment fonctionne un SIEM Reveelium UEBA / TreatHunting ?

Les principes qui régissent les fonctionnement des outils SIEM de surveillance (Security information event management) sont bien connus depuis des années. L’arrivée de l’intelligence artificielle dans les outils de cybersécurité l’est moins. Nous tentons de l’expliquer simplement ici malgré la technicité importante nécessaire à la compréhension du fonctionnement inhérent à des technologies très innovantes d’IA.

Les briques logiques :

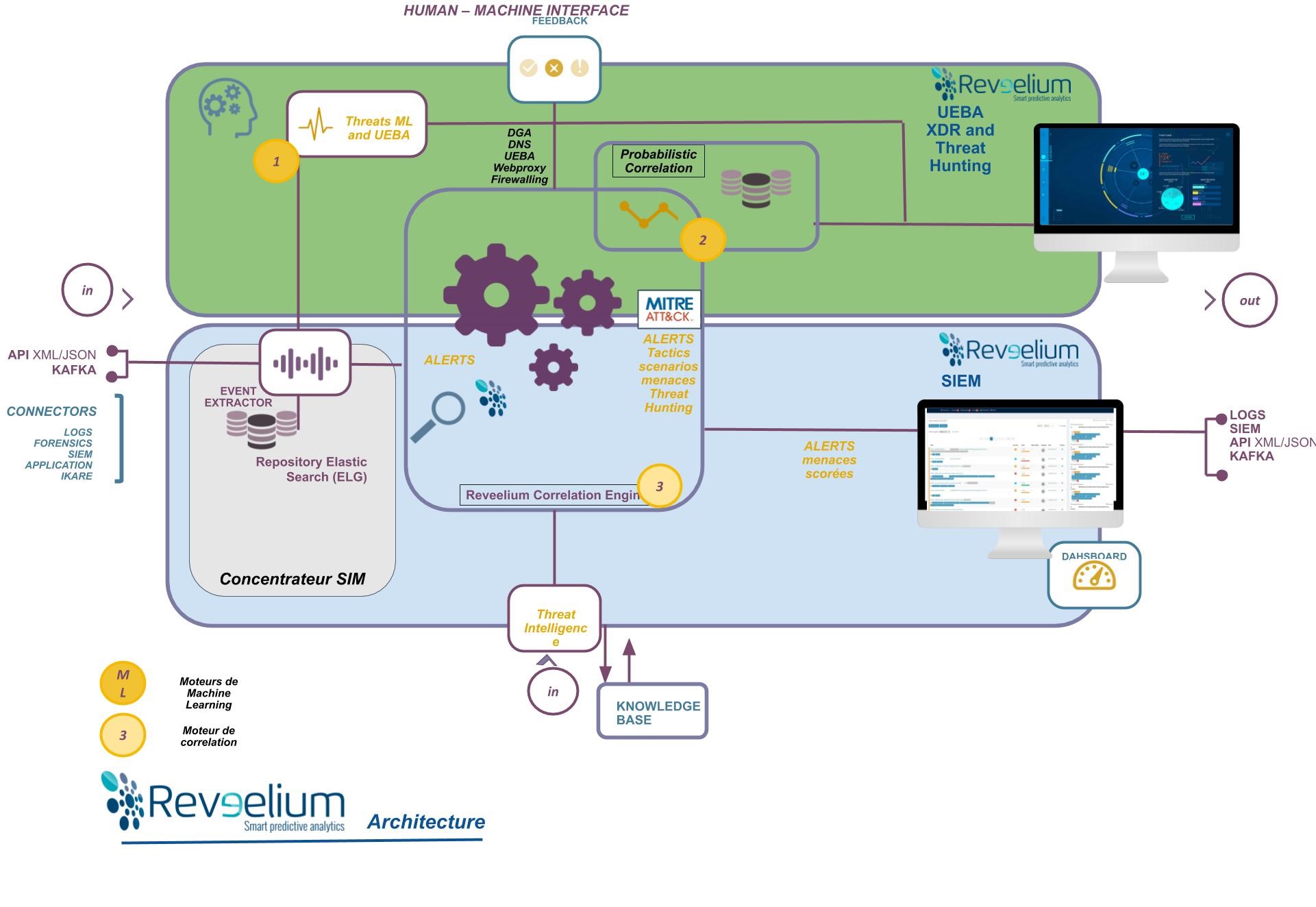

– Un SIM : Security information management : il centralise et agrège les logs issus des applications, équipements, outils de sécurité (FW, antivirus, proxys, etc…). Un SIM évolué peut générer certaines alertes sur la base de critères (simples) de recherche dans les bases de données. Au sein de Reveelium nous utilisons une base elastic / graylog de centralisation de données reçues.

exemple : un événement windows dangereux, un évènement de détection d’un antivirus

– un SIEM Reveelium (il contient aussi le SIM) : Il corrèle les événements reçus afin de détecter des tactiques et/ou des techniques (Cf Mitre) d’attaques ou de malveillance sur la base de scénarios ou de critères de seuil ou de nombres.

exemple : Un enchaînement d’alertes correspondant à une malveillance Mitre.

Le moteur de correlation (3) de reveelium peut traiter en entrée aussi bien des : évènements, logs, alertes, menaces issus du moteur IA, des résultats de menaces probabilistes ou des données de threat intelligence. Les SIEM simples du marché ne réalisent que de la correlation simple.

Le SIEM Reveelium est couplé avec le moteur d’IA / UEBA qui lui permet de :

– détecter des signaux faibles indétectables par des scénarios ou patterns (de type ransomware , APT, etc)

– réduire le nombre de faux positif pour augmenter la productivité des équipes de surveillance et diminuer le bruit généré par ces fausses alertes

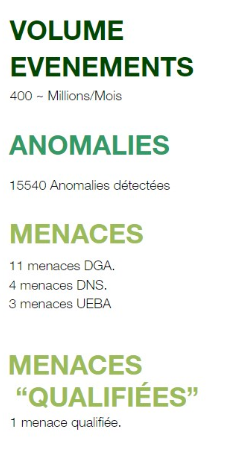

L’enjeu est de traiter une quantité très importantes de données et d’en restituer la meilleure détection, la mieux scorée, priorisée avec le moins de faux positifs.Ci-dessous.

Le Moteur UEBA / Threat Hunting Reveelium UEBA : apporte des capacités de traitement par machine learning importantes. Il est capable de

– (1) détecter des comportements anormaux sur la base des événements et des logs issus du SIM/SIEM.

exemple : Des comportements utilisateurs anormaux sur les proxys, des communications anormales sur les firewalls ou sur les DNS signes d’une possible compromission.

Il qualifie de cette manière des techniques d’attaques impossibles d’être détectées par des méthodes conventionnelles de patterns ou de scénarios.

La plupart des SIEM UEBA du marché sont très peu armés et équipés de ces techniques. Reveelium est l’un des 5 technologies au monde qui embarque ces capacités de détection.

exemple : détection d’un DGA lors de la propagation de petya en 2016, permettant ainsi d’éviter l’activation de l’attaque ransomware qui avait touché Saint Gobain (60ME de pertes)

– corréler (2) de manière probabiliste (release fin 2020) l’ensemble des alertes, techniques détectées, menaces au sein d’un moteur comportemental “unique au monde”

exemple : Permettre la détection sans scénarios et sans pattern d’un comportement dangereux parmi un très grand nombre d’évènements ou alertes.

– Scorer et prioriser les Menaces (ensemble des techniques et tactiques malveillantes identifiées) afin de réduire les temps de traitement par un opérateur, réduire le temps de réaction et augmenter les capacités de détection de la blue team.

exemple : Petya a donné lieu à 3 menaces scorées à 80/100 au lieu de 300 alertes impossibles à traiter.

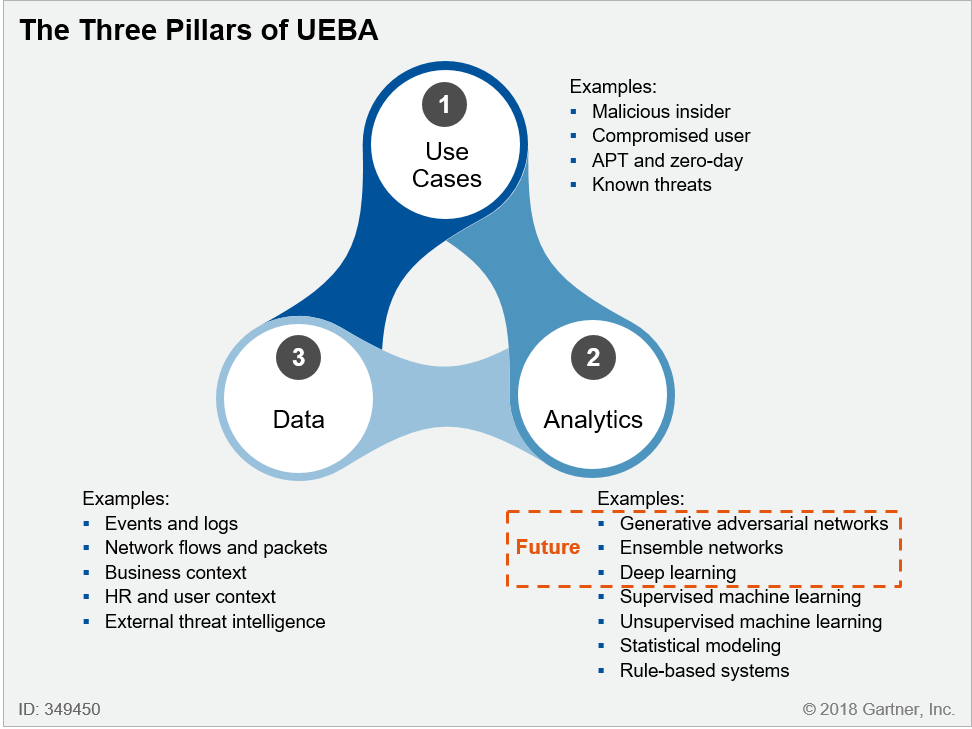

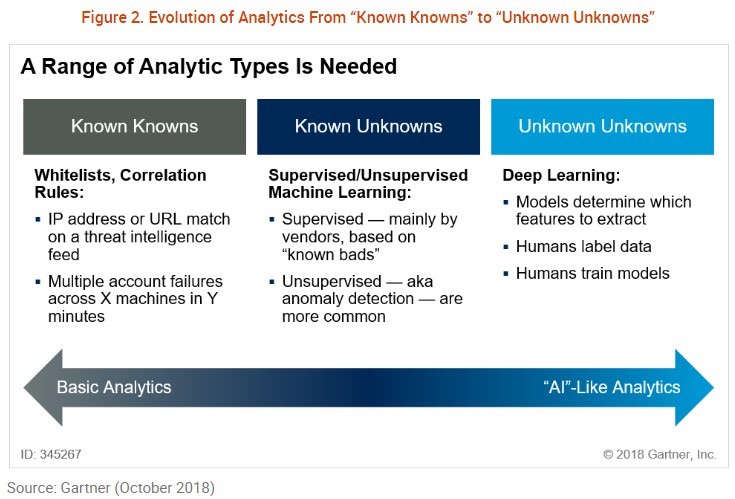

les moteurs de corrélation 2 et 3 permettent de répondre à la problématique ci-dessous identifiée par Gartner et nos clients :

Le moteur de détection comportemental et probabiliste basé sur l’IA est développé depuis 2010 par ITrust. Il est reconnu comme une technologie de rupture par le marché (Cf les trophées reçus)

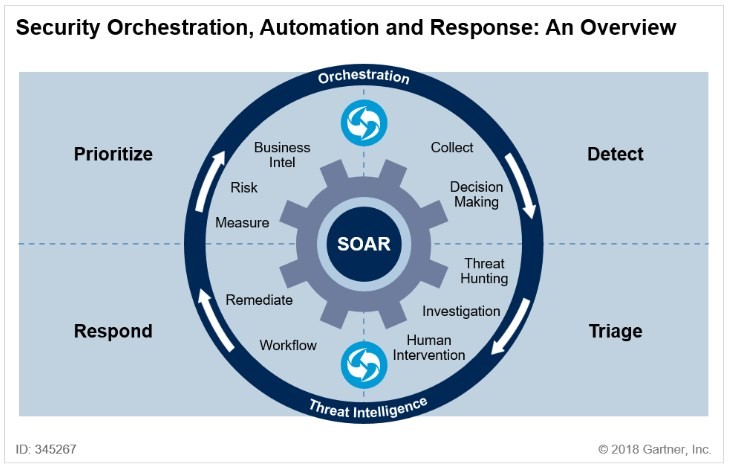

Reveelium SIEM et reveelium UEBA/TH travaillent donc en coordination et partagent le même moteur de correlation SIEM et le moteur de correlation probabiliste (IA) afin de fournir un SOC (Security operation center) performant :

une meilleure détection priorisée

moins de faux positifs

un scoring de menaces sur le référentiel Mitre permettant un gain de temps et de capacité de détection appelé SOAR (avec l’ajout du module EDR Acsia)

un système d’alerting (The Hive)

un Système de workflow et de gestion des cases pour une meilleure détection

Une possibilité d’interfaçage avec un scanner de vulnérabilité (Ikare) un EDR (Acsia)

un reporting permettant de fournir des tableaux de bord liés à une activité particulière : Santé, PCI/DSS, conformité règlementaires, etc …

des KPI (indicateurs) adaptés au profil des personnes (managers, dirigeants ou experts)