L’élévation de privilège se cache dans l’ombre de nos systèmes informatiques. Comme le dit si bien l’adage populaire « il faut se méfier de l’eau qui dort », méfions-nous d’un hacker passif qui passe de simple utilisateur à administrateur redoutable avec un contrôle total du système.

Cette menace, pourtant invisible, se hisse régulièrement au sommet des classements des vulnérabilités les plus redoutées (selon une étude Microsoft, elle représenterait 55% des failles en 2022). Comprendre les techniques de cette menace est donc essentiel, en voici les informations clés.

Qu’est-ce que l’élévation de privilèges ?

L’élévation de privilèges (ou privilege escalation en anglais) désigne l’exploitation d’une faille ou d’une vulnérabilité dans un système informatique pour obtenir des droits d’accès supérieurs à ceux initialement octroyés. Il existe principalement deux types d’élévation de privilèges : l’élévation horizontale et l’élévation verticale.

1. Élévation de privilèges horizontale

L’élévation de privilèges horizontale (cas le plus fréquent) se produit lorsqu’un utilisateur accède aux ressources ou aux données d’un autre utilisateur ayant le même niveau d’accès.

Exemples :

- Exploitation d’une session active : Un attaquant vole un jeton de session d’un autre utilisateur pour accéder à ses données.

- Manipulation des paramètres d’URL : En modifiant les paramètres dans une URL, un utilisateur pourrait accéder aux informations d’un autre utilisateur

2. Élévation de privilèges verticale

L’élévation de privilèges verticale survient lorsque l’utilisateur obtient des droits ou des privilèges plus élevés que ceux qui lui sont attribués initialement. Par exemple, un utilisateur standard qui obtient des privilèges administratifs.

Exemples :

- Exploitation de vulnérabilités dans le noyau : Les failles dans le noyau d’un système d’exploitation peuvent permettre à un utilisateur de passer d’un accès limité à un accès root.

- Injection SQL : Une attaque par injection SQL pourrait permettre à un utilisateur de contourner les contrôles d’accès et de s’octroyer des privilèges d’administrateur.

Scénario type d’une élévation de privilèges

Comme expliqué précédemment, l’élévation de privilèges est une technique puissante qui permet aux hackers de transformer un accès initial limité en un contrôle total sur un réseau. Ce n’est pas simplement une intrusion, mais une domination totale de votre réseau. C’est une méthode où les cyber-attaquants gravissent clandestinement l’échelle de l’accès, acquérant finalement un contrôle au niveau de la racine :

Étape 1 : L’intrusion initiale

Les hackers commencent par obtenir un accès initial à une machine du réseau. Cet accès leur offre des privilèges limités, souvent au niveau d’un utilisateur standard, sans autorisation administrative. Cela peut être réalisé par plusieurs vecteurs :

- phishing ciblé (Spear Phishing) : Envoi d’e-mails personnalisés contenant des liens malveillants ou des pièces jointes infectées;

- exploitation de Vulnérabilités Zero-Day : Utilisation de vulnérabilités non corrigées dans les applications web ou les logiciels;

- exploitation des Services Exposés : Attaque sur des services accessibles publiquement, comme des serveurs web mal sécurisés ou des ports ouverts.

Étape 2 : Reconnaissance et identification des cibles

Une fois à l’intérieur du réseau, les attaquants commencent par effectuer une reconnaissance. Ils utilisent des outils automatisés pour scanner le réseau interne, identifier les autres systèmes et services, et cartographier les relations entre eux. Ils recherchent notamment les machines et les comptes qui pourraient offrir des privilèges plus élevés :

- scanning du Réseau : Utilisation d’outils comme Nmap pour identifier les machines, les services actifs et les ports ouverts;

- énumération des Partages Réseau : Recherche de partages de fichiers et de dossiers accessibles;

- identification des Comptes et des Groupes : Identification des utilisateurs et des groupes, notamment les administrateurs.

Étape 3 : Exploitation des vulnérabilités internes

Les cybercriminels découvrent une ancienne vulnérabilité non corrigée dans le système d’exploitation d’un serveur interne. Cette vulnérabilité leur permet d’exécuter du code avec des privilèges élevés. Ils exploitent cette faille pour passer d’un accès utilisateur standard à des droits d’administrateur sur ce serveur :

- failles dans le Système d’Exploitation : Utilisation de vulnérabilités dans le noyau ou les services du système d’exploitation pour obtenir des privilèges élevés;

- exploitation des Applications : Failles dans les applications installées localement qui permettent l’exécution de code avec des privilèges élevés;

- configurations Inappropriées : Fichiers ou scripts mal configurés qui s’exécutent avec des privilèges élevés.

Étape 4 : Compromission des comptes privilégiés

Avec un accès administrateur sur un serveur, les cybercriminels peuvent maintenant accéder aux comptes privilégiés stockés sur ce serveur. Ils volent les identifiants des administrateurs de domaine, souvent stockés dans des fichiers ou des scripts non sécurisés :

- mémoires Volatiles : Extraction des mots de passe et des hachages de mots de passe stockés en mémoire;

- fichiers de Configuration : Recherche de fichiers de configuration contenant des identifiants;

- scripts et Tâches Planifiées : Scripts ou tâches planifiées qui contiennent des informations d’identification.

Étape 5 : Mouvement latéral et persistance

En utilisant les identifiants volés, les attaquants se déplacent latéralement à travers le réseau, accédant à d’autres serveurs et stations de travail. Ils exploitent des techniques de « Pass-the-Hash » ou utilisent des outils d’administration légitimes pour accéder à d’autres systèmes avec les mêmes identifiants.

- pass-the-Hash : Utilisation des hachages de mots de passe pour s’authentifier sur d’autres machines sans connaître les mots de passe en clair;

- pass-the-Ticket : Utilisation de tickets Kerberos pour accéder à d’autres systèmes;

- accès à Distance : Utilisation de Remote Desktop Protocol (RDP), Secure Shell (SSH), ou d’autres protocoles pour accéder à distance à d’autres machines.

6. Escalade des Privilèges sur de Nouveaux Systèmes

Les hackers répètent le processus d’escalade des privilèges sur chaque nouveau système compromis :

- exploitation de Nouveaux Systèmes : Recherche de nouvelles vulnérabilités locales à exploiter sur chaque machine compromise;

- élévation Continue : Accumulation de plus en plus de privilèges pour atteindre des comptes administrateurs de domaine ou d’autres privilèges critiques.

Étape 7 : Contrôle total du réseau

Les cybercriminels finissent par obtenir des privilèges d’administrateur de domaine, leur donnant un contrôle total sur le réseau. Ils peuvent maintenant désactiver les systèmes de détection d’intrusion, modifier les logs de sécurité pour effacer leurs traces, et déployer des logiciels malveillants à travers le réseau sans être détectés.

Le but ultime est souvent de prendre le contrôle du domaine, ce qui donne aux hackers un accès quasi illimité au réseau :

- compromission des Contrôleurs de Domaine : Compromettre les contrôleurs de domaine pour obtenir les privilèges administratifs de domaine;

- déploiement de Malwares et Backdoors : Installer des logiciels malveillants pour maintenir l’accès et surveiller les activités;

- modification des Politiques de Sécurité : Modifier les politiques de sécurité pour désactiver les systèmes de détection et faciliter l’accès futur.

Étape 8 : Exfiltration et exploitation des données

Avec un accès illimité, les cybercriminels peuvent accéder aux bases de données sensibles, exfiltrer des informations confidentielles, installer des backdoors pour un accès futur, et même chiffrer les données de l’entreprise pour exiger une rançon.

- exfiltration de Données : Vol de données sensibles, telles que des informations clients, des secrets commerciaux, et des informations financières;

- ransomware : Chiffrement des données critiques pour demander une rançon;

- implantation de Backdoors : Création de portes dérobées pour un accès futur même après des tentatives de nettoyage du réseau.

14 comportements connus des attaquants et référencés sur MITRE ATT&CK

| ID | Nom + lien |

|---|---|

| T1548 | Abuse Elevation Control Mechanism |

| T1134 | Access Token Manipulation |

| T1098 | Account Manipulation |

| T1547 | Boot or Logon Autostart Execution |

| T1037 | Boot or Logon Initialization Scripts |

| T1543 | Create or Modify System Process |

| T1484 | Domain or Tenant Policy Modification |

| T1611 | Escape to Host |

| T1546 | Event Triggered Execution |

| T1068 | Exploitation for Privilege Escalation |

| T1574 | Hijack Execution Flow |

| T1055 | Process Injection |

| T1053 | Scheduled Task/Job |

| T1078 | Valid Accounts |

Comment se protéger contre la technique d’attaque « privilege escalation » ?

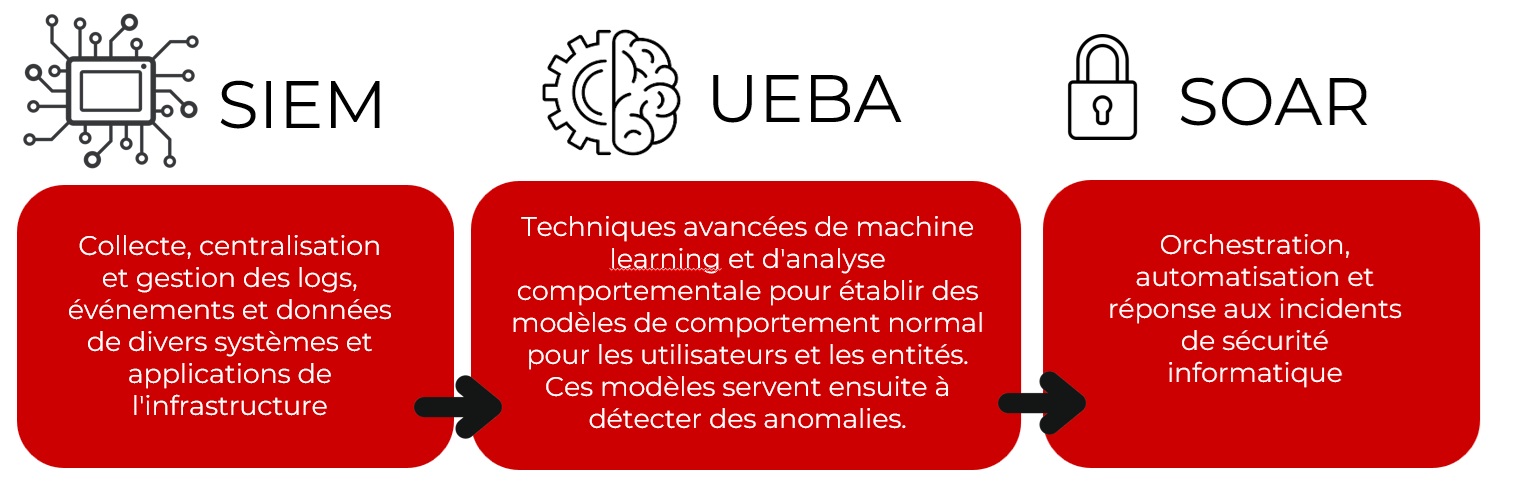

Stratégie de cybersécurité avec un SIEM UEBA SOAR

Un SIEM UEBA SOAR, comme notre solution phare Reveelium, offre une couverture de protection robuste contre les attaques par élévation des privilèges.

Illustration pour comprendre le fonctionnement d’une solution SIEM UEBA SOAR

Mise à jour régulière des systèmes

Assurez-vous que tous les systèmes d’exploitation et les logiciels sont régulièrement mis à jour avec les derniers correctifs de sécurité. Cela réduit les vulnérabilités exploitables.

Sécurisation des mots de passe

Utilisez des mots de passe forts et uniques pour chaque compte. La mise en œuvre de l’authentification multifactorielle (MFA) est également cruciale pour ajouter une couche de sécurité supplémentaire.

Séparation des privilèges

Appliquez le principe du moindre privilège, qui consiste à ne donner aux utilisateurs que les droits nécessaires pour accomplir leurs tâches. Utilisez des comptes distincts pour les tâches administratives et quotidiennes.

Formation et sensibilisation

Formez les employés à reconnaître les signes d’attaques potentielles et sensibilisez-les à l’importance de la sécurité informatique. Une bonne « hygiène numérique » est essentielle pour prévenir les intrusions.