Comprendre comment un SOC et un Scanner permettent de se mettre en conformité réglementaire RGPD

Les règles de conformité RGPD imposent aux entreprises de se sécuriser selon les meilleures pratiques issues des :

- 42 règles d’hygiènes et bonnes pratiques de l’ANSSI (Agence nationale de sécurité)

- Recommandations officielles de la CNIL (Commission nationale de l’informatique et des libertés) https://www.cnil.fr/fr/securite-tracer-les-acces-et-gerer-les-incidents

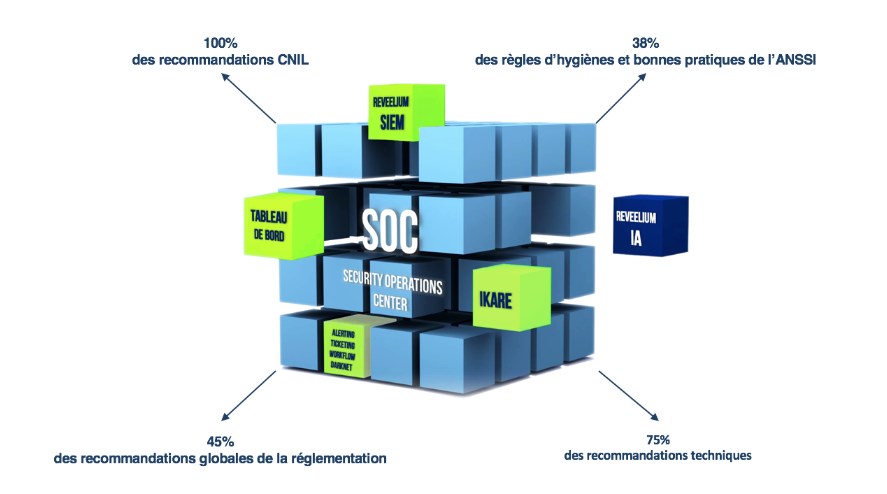

Le SOC Reveelium ITrust permet aux entreprises de se mettre en conformité règlementaire. Le taux de couverture du SOC Reveelium est le suivant :

Le SOC permet la mise en conformité RGPD d’une entreprise à hauteur de :

100% des règles CNIL,

38% des règles ANSSI

Les solutions face aux règles d’hygiènes et bonnes pratiques de l’ANSSI.

En quoi Un SOC et un scanner répondent à ses règles :

# 4 : Identifier les informations et serveurs les plus sensibles et maintenir un schéma du réseau.

IKare (scanner de vulnérabilités) peut aider à maintenir la cartographie du SI et des informations sensibles via les tags RGPD intégrés dans la solution.

# 5 : Disposer d’un inventaire des comptes privilégiés et les maintenir à jour.

Les opérateurs du centre opérationnel (SOC) de sécurité d’ITrust sont en mesures d’identifier les comptes privilégiés et de vérifier en continu leur mise à jour.

# 7 : Autoriser la connexion au réseau de l’entité aux seuls équipements maîtrisés

IKare peut aider à détecter la connexion d’appareils étrangers au Système d’information.

Reveelium (SIEM / SOC), outil d’analyse comportementale analyse les logs de l’active directory afin de détecter les comportements malveillants sur les opérations de comptes et les partages réseaux.

#8 : Identifier nommément chaque personne accédant au système et distinguer les rôles utilisateur/administrateur. Journalisation activée.

Reveelium, outil d’analyse comportementale analyse les logs de l’active directory afin de détecter les comportements malveillants sur les opérations de comptes et les partages réseaux.

Le centre opérationnel de sécurité d’ITrust est en mesure de détecter les bruits de force de compte.

# 10 : Définir et vérifier des règles de choix et de dimensionnement des mots de passe

IKare peut aider à détecter des mots de passe triviaux actifs sur le réseau.

# 12 : Changer les éléments d’authentification par défaut sur les équipements et services

IKare détecte les mots de passe par défaut sur les équipements et services

# 14 : Mettre en place un niveau de sécurité minimal sur l’ensemble du parc informatique.

Malgré son nom un peu vague, cette règle concerne essentiellement des points de configuration (chiffrement disque, désactivation autorun, etc.).

IKare peut détecter certains défauts de configuration, dans l’avenir il progressera sur le scan de configuration.

# 18 : Chiffrer les données sensibles transmises par voie Internet.

IKare peut détecter la présence de services d’échange ou d’interface de connexion non sécurisés.

# 20 : S’assurer de la sécurité des réseaux d’accès Wi-Fi et de la séparation des usages.

IKare peut scanner la sécurité des équipements impliqués dans le WiFi (bornes, routeur, etc.)

#21 : Utiliser des protocoles réseaux sécurisés dès qu’ils existent.

IKare peut détecter les services en écoute qui ne garantissent pas la sécurité des transmissions.

# 22 : Mettre en place une passerelle d’accès sécurisé à Internet.

IKare peut scanner la sécurité de cette passerelle.

#34 : Définir une politique de mise à jour des composants du système d’information.

En mode authentifié, IKare peut détecter les problème d’obsolescence de la grande majorité des composants (mais il n’applique pas de correctif).

#36 : Activer et configurer les journaux des composants les plus importants.

Une étude contextuelle du système d’information doit être effectuée et les éléments suivants doivent être journalisés : > pare-feu : paquets bloqués ; > systèmes et applications : authentifications et autorisations (échecs et succès), arrêts inopinés ; > services : erreurs de protocoles (par exemples les erreurs 403, 404 et 500 pour les services HTTP), traçabilité des flux applicatifs aux interconnexions (URL sur un relai HTTP, en-têtes des messages sur un relai SMTP, etc.). Pour se faire un centre opérationnel de sécurité doit être installé.

#38 : Procéder à des contrôles et audits de sécurité régulier puis appliquer les actions correctives associées.

IKare audite le réseau en continu et permet notamment d’éliminer les vulnérabilités évidentes pour que les auditeurs puissent se concentrer sur les failles cachées.

Le SOC d’ITrust permet de procéder à des contrôles et audits de sécurité réguliers pour appliquer les actions correctives associées.

# 40 : Définir une procédure de gestion des incidents.

Le moteur de corrélation de logs d’ITrust permet de surveiller en continu toute intrusion ou malveillance présente sur le système d’information.

# 42 : Privilégier l’usage de produits et de services qualifiés par l’ANSSI

IKare en cours de certification CSPN.

Les solutions d’ITrust face aux fiches CNIL sur la sécurité des données personnelles.

En quoi ITrust répond à ses règles :

#Fiche 1 : Sensibiliser les utilisateurs

La formation au RGPD permet de faire le point sur les nouvelles règles et de connaître les outils qui seront obligatoires dès mai 2018, afin de lancer la mise en conformité au plus tôt dans votre organisme.

Cette formation est adressée aux CIL/DPO/DSI/RSSI/Responsable qualité et conformité.

Les formations d’ITrust reposent sur 3 paliers :

1 – Les règles de base de la protection des données à caractère personnel dans un contexte normatif français et international.

Notions de vie privée et de données personnelles

– Sources normatives (Loi Informatique et Libertés, Règlement général, etc. et panorama/comparaison dans le monde).

– Principes fondamentaux de la Loi informatique et libertés.

– La CNIL et ses contrôles.

2- Le règlement général sur la protection des données

– Présentation générale du RGPD

– Périmètre du RGPD : données, individus, principes fondamentaux

– Principales obligations

– Principales sanctions

– Gestion des fuites de données

– Délégué à la protection des données (DPO) : cadre juridique (désignation, missions) et mise en œuvre (en pratique)

– EIVP (Etude d’impact sur la vie privée

3- Intégrer les nouveautés dans sa structure (ateliers).

– Quelles sont les règles les plus importantes ?

– Comment transférer des données personnelles en dehors de l’UE ?

– Quelle réaction en cas de fuites de données ?

– Présentation de l’accompagnement ITrust

#Fiche 2 : Authentifier les utilisateurs.

IKare cartographie l’ensemble du système d’information permettant de détecter la connexion d’appareils étrangers au SI. Il permet de détecter les protocoles d’accès et d’authentification (ssh/smtp/FTP/…)

Reveelium, outil d’analyse comportementale analyse les logs de l’active directory afin de détecter les comportements malveillants sur les opérations de comptes et les partages réseaux.

#Fiche 3 : Gérer les habilitations.

Reveelium, outil d’analyse comportementale analyse les logs de l’active directory afin de détecter les comportements malveillants sur les opérations de comptes et les partages réseaux.

Le centre opérationnel de sécurité d’ITrust est en mesure de détecter les bruits de force de compte.

#Fiche 4 : Tracer les accès et gérer les incidents. (Voir recommandations CNIL)

Le SOC d’ITrust permet de journaliser les accès et prévoir des procédures pour gérer les incidents afin de pouvoir réagir en cas de violation de données (atteinte à la confidentialité, l’intégrité ou la disponibilité.)

#Fiche 5 : Sécuriser les postes de travail.

#Fiche 6 : Sécuriser l’informatique mobile.

#Fiche 7 : Protéger le réseau informatique interne.

#Fiche 8 : Sécuriser les serveurs.

#Fiche 9 : Sécuriser les sites web.

IKare cartographie automatiquement l’ensemble du réseau. La solution donne une note de criticité et apporte les correctifs associés. Il identifie les vulnérabilités et les logiciels non mis à jour de la plupart des périphériques et applications, y compris les firewalls, les serveurs, les systèmes d’exploitation de bureau, les imprimantes, les appareils sans fil, ainsi que de nombreux autres éléments.

Reveelium, moteur d’analyse comportemental permet de détecter les menaces persistantes, comportements malveillants, virus qui outrepassent les défenses de sécurité existantes (firewall, antivirus…).