Le malware Kryptis a récemment tenté de se répandre dans l’infrastructure d’un de nos clients, une PME du secteur juridique. Contrée par nos équipes, cette menace suivait les schémas d’attaques des malwares modernes, difficilement détectables par les outils classiques. Ce cas client met en évidence les faiblesses des logiques de défense périmétriques.

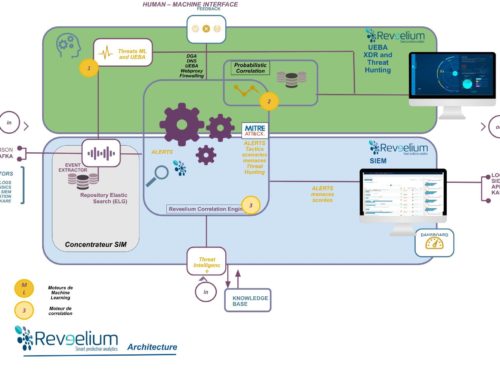

Dans ce billet nous expliquons, de manière pédagogue, comment nous avons pu bloquer cette cyberattaque en exploitant le tryptique : SIEM UEBA / Threat Intelligence / Expertise Humaine.

Le malware Kryptis

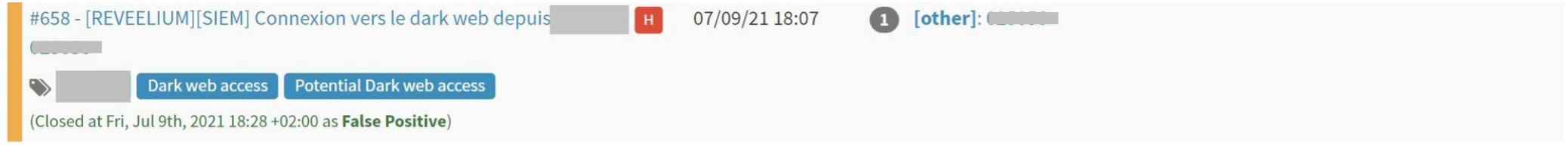

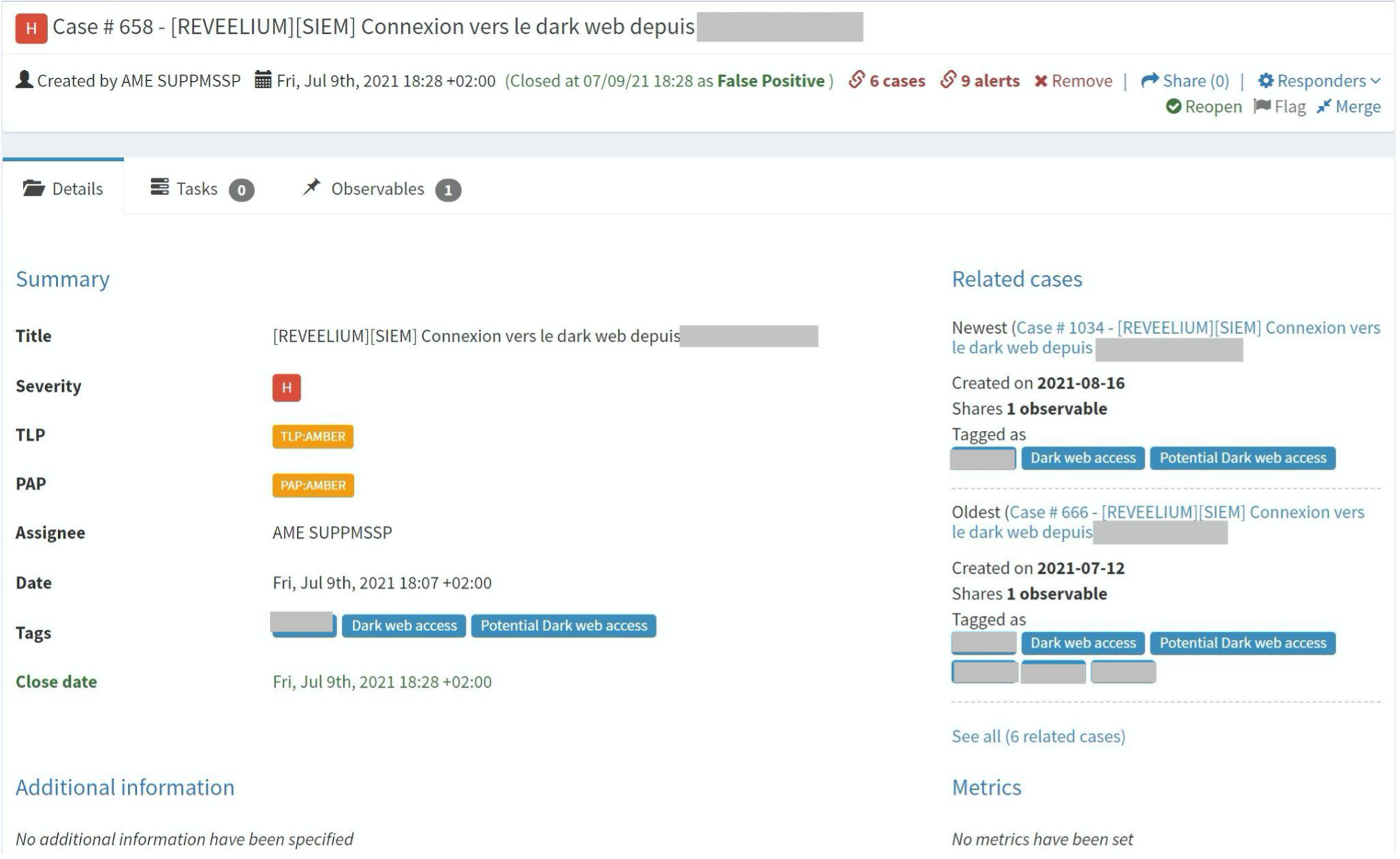

Le SIEM UEBA Reveelium a commencé par détecter des tentatives d’accès au Dark web dans les logs de nos clients.

Verdict : les postes étaient bien infectés, un malware est identifié: Kryptik. (Aussi connu sous le nom de Packed, Krypt, Cryptic, Crypt, Crypt, Kryptis…)

C’est un malware Trojan (Cheval de Troie) qui, une fois installé, peut être contrôlé à distance par l’attaquant (Command & Control). Il est utilisé pour voler des informations telles que des noms d’utilisateurs, des mots de passe ou des fichiers sensibles (exfiltration). Il peut aussi effectuer des captures d’écran, de clavier (keylogging), surveiller le traffic du réseau, lancer des fichiers exécutables… Et envoyer toutes ses informations à un serveur distant contrôlé par un attaquant.

Détail de la détection

Pour ce client comme pour tant d’autres, la point d’entrée de l’attaque a été un e-mail malveillant.

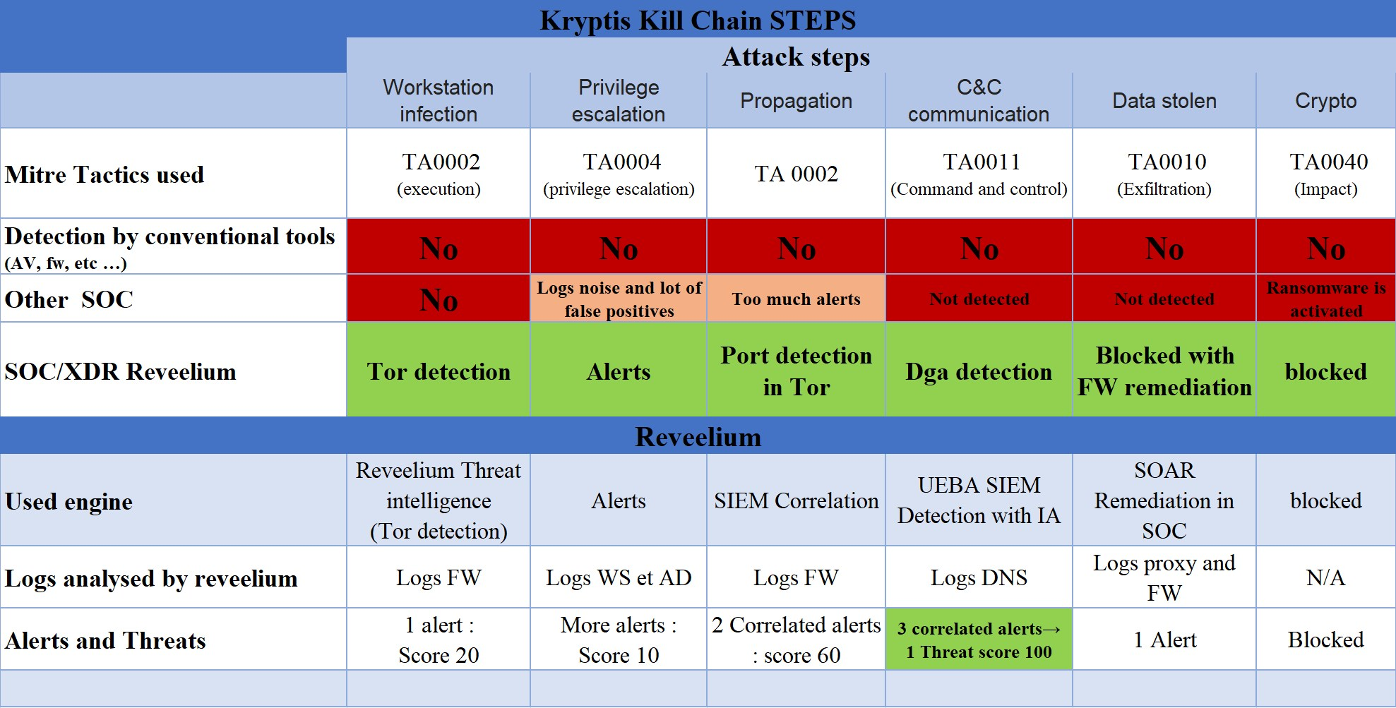

Les outils conventionnels déployés (antivirus, firewalls) sont dans l’incapacité de détecter seuls ce type d’attaque par malware ou ransomware. C’est l’analyse des logs du client par les équipes d’ITrust qui a permis de déceler les premiers signes de propagation au sein du réseau de la PME.

L’attaque a été détectée et parée grâce à 2 moteurs de Reveelium :

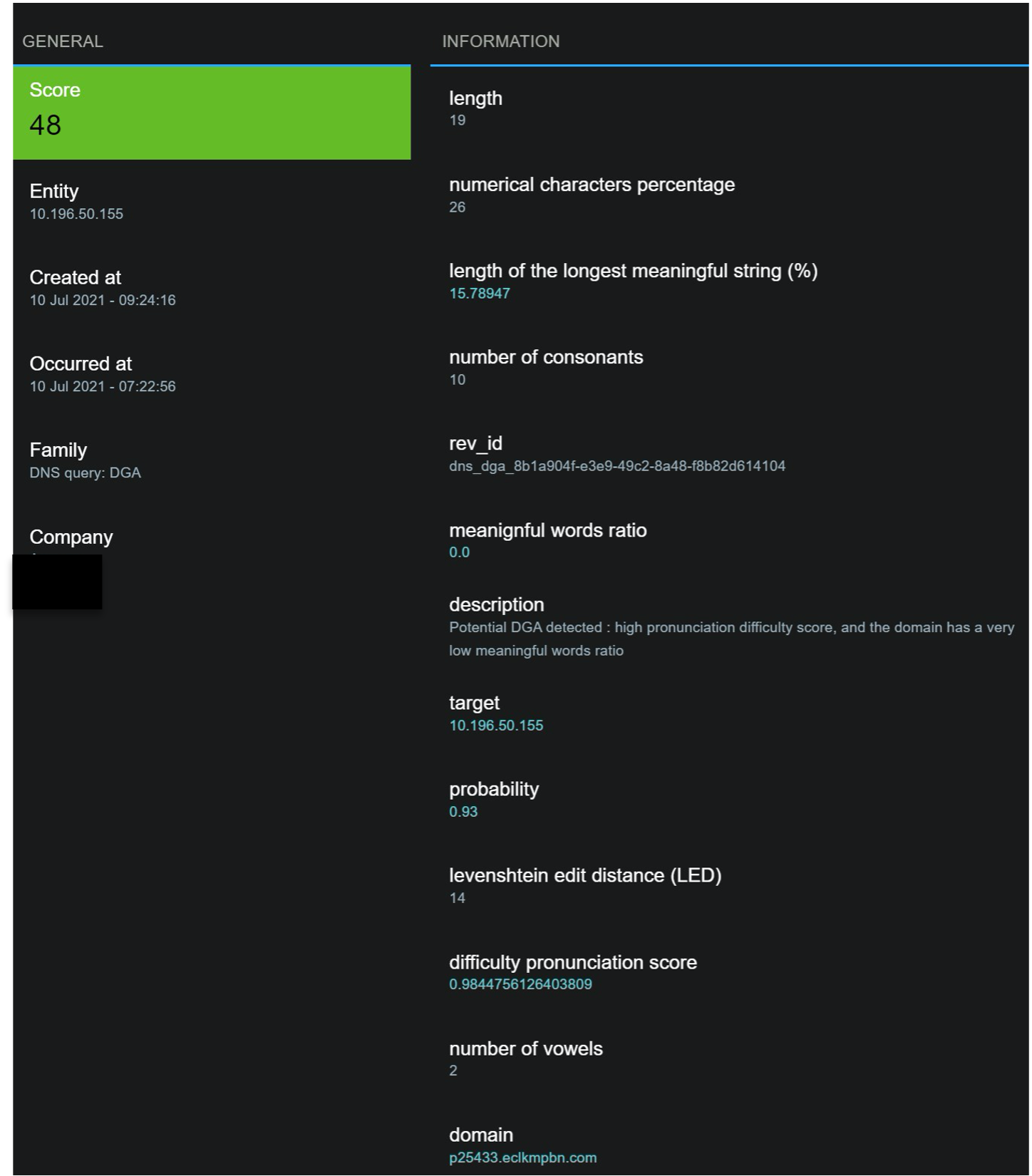

1/ Détection d’un DGA (url anormale) par Machine Learning

2/Une corrélation avec nos bases de Threat Intelligence, qui ont détecté la communication avec un serveur dangereux.

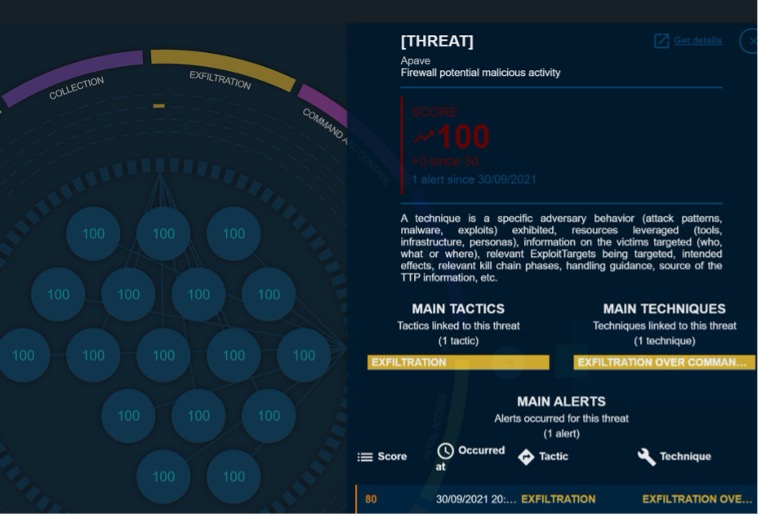

Repérée en 3 points différents du périmètre supervisé, l’activité malveillante a généré plusieurs alertes. Cet enchaînement d’alertes détectées a permis au SIEM Reveelium de générer une seule menace au scoring élevé (100) et d’alerter rapidement les analystes du SOC. (Principe de détection par Kill Chain).

C’est la doctrine de défense en profondeur proposée par ITrust. Un EDR ou un firewall seuls ne feront pas le lien entre des attaques multiples, a des endroits différents et dispersées dans le temps.

C’est la corrélation de logs de différentes sources qui permet cette détection.

C’est l’IA qui permet de prioriser efficacement les alertes, et de diminuer les faux positifs, qui ralentissent le travail de l’analyste.

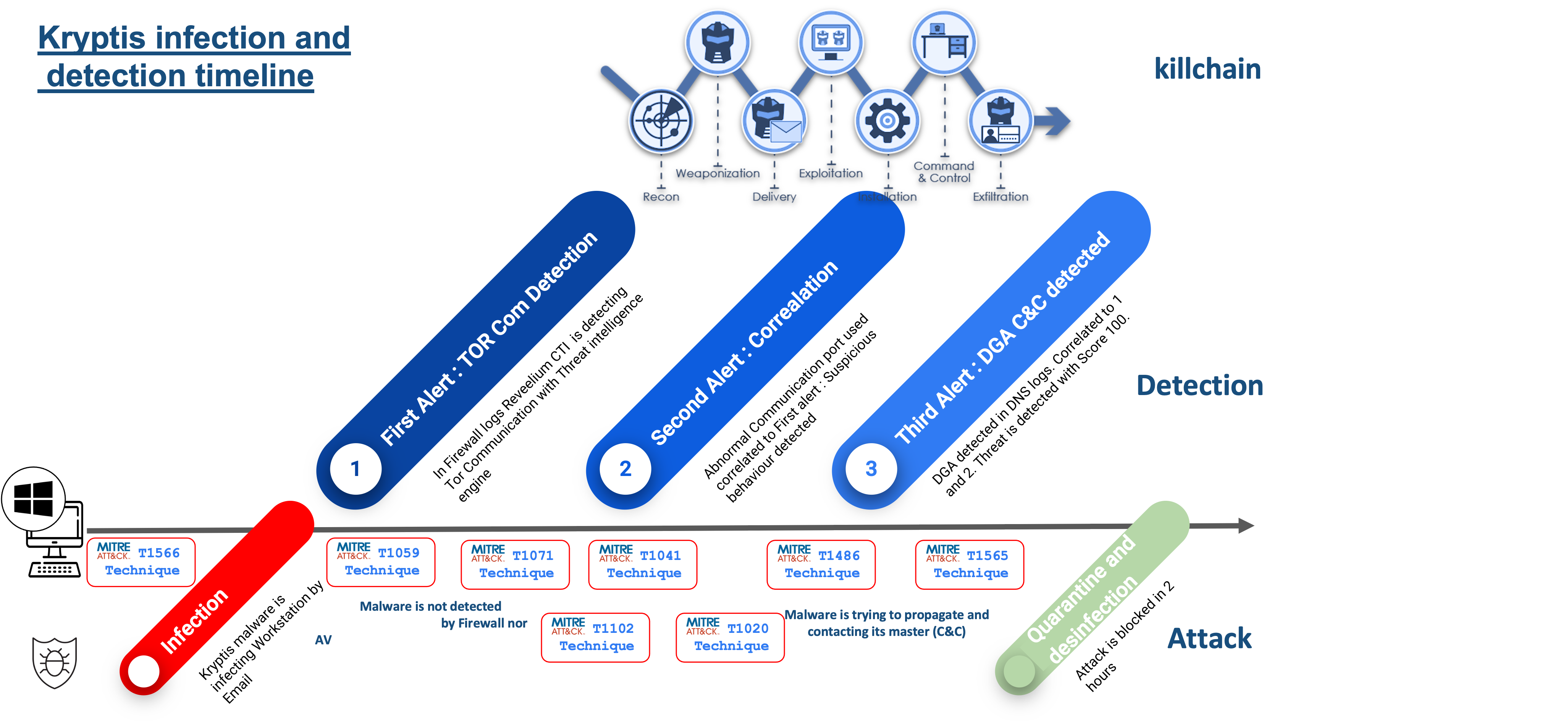

Timeline : infection et détection de Kryptis

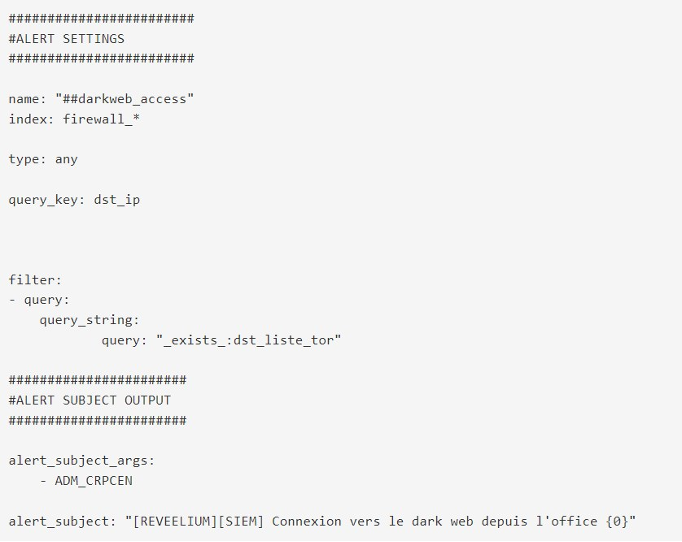

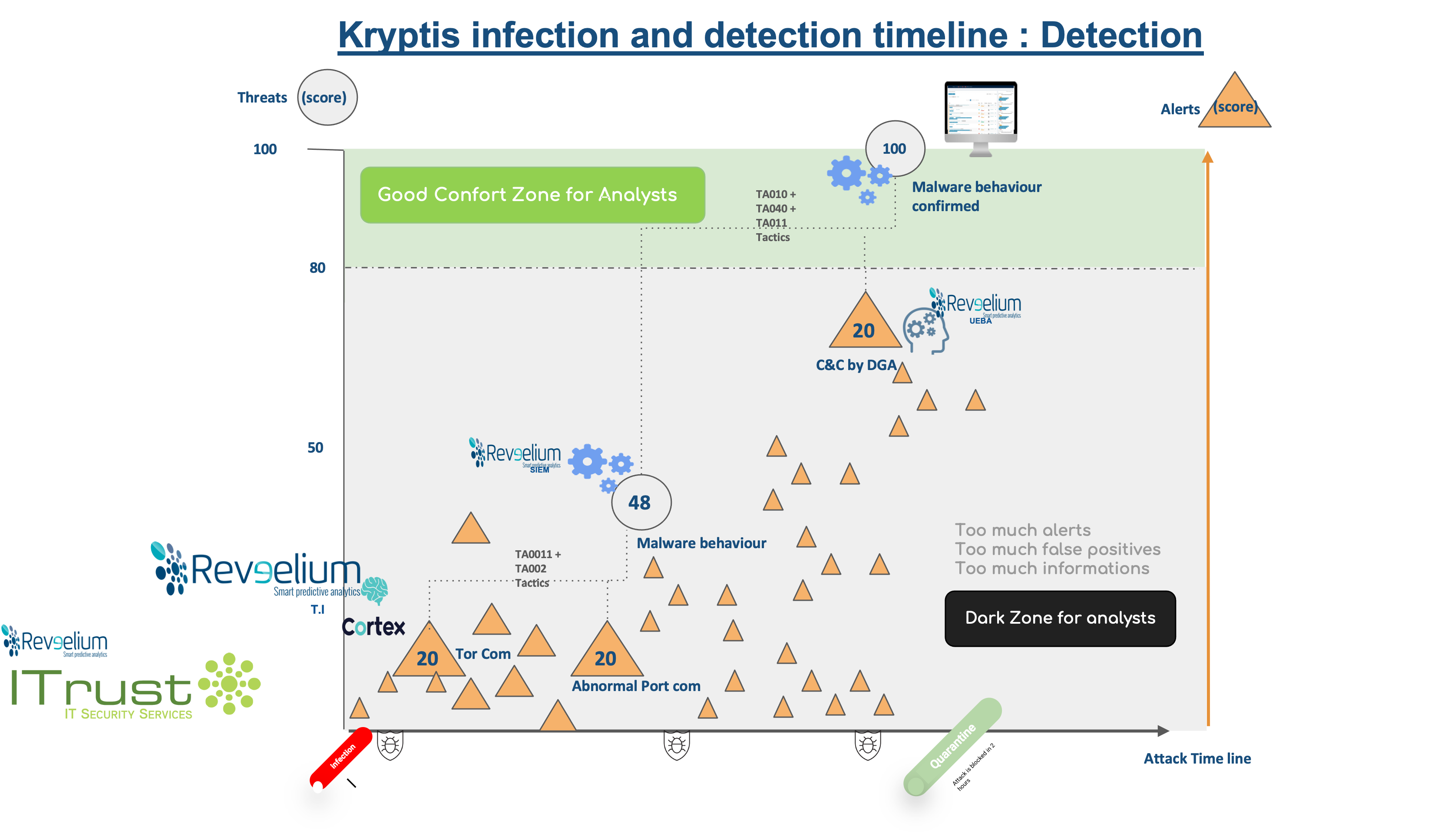

> Phase 1 de détection : accès suspect au Darkweb

Le moteur de Threat Intelligence de Reveelium remonte une première alerte de communication sur un IOC dangereux. Reveelium étant connecté à une cinquantaine de CERT dans le monde, il détecte la communication du PC infecté du client avec une IP du réseau TOR au travers des logs récupérés sur le firewall client.

L’alerte est scorée, c’est à dire « notée », à 20/100 (aucune menace n’est créé à ce moment-là). Elle n’est pas élevée et donc pas traitée par défaut par les équipes SOC / Blue Team. Si le score attribué à ce type d’alerte était trop haut, nous aurions trop de faux positifs à gérer.

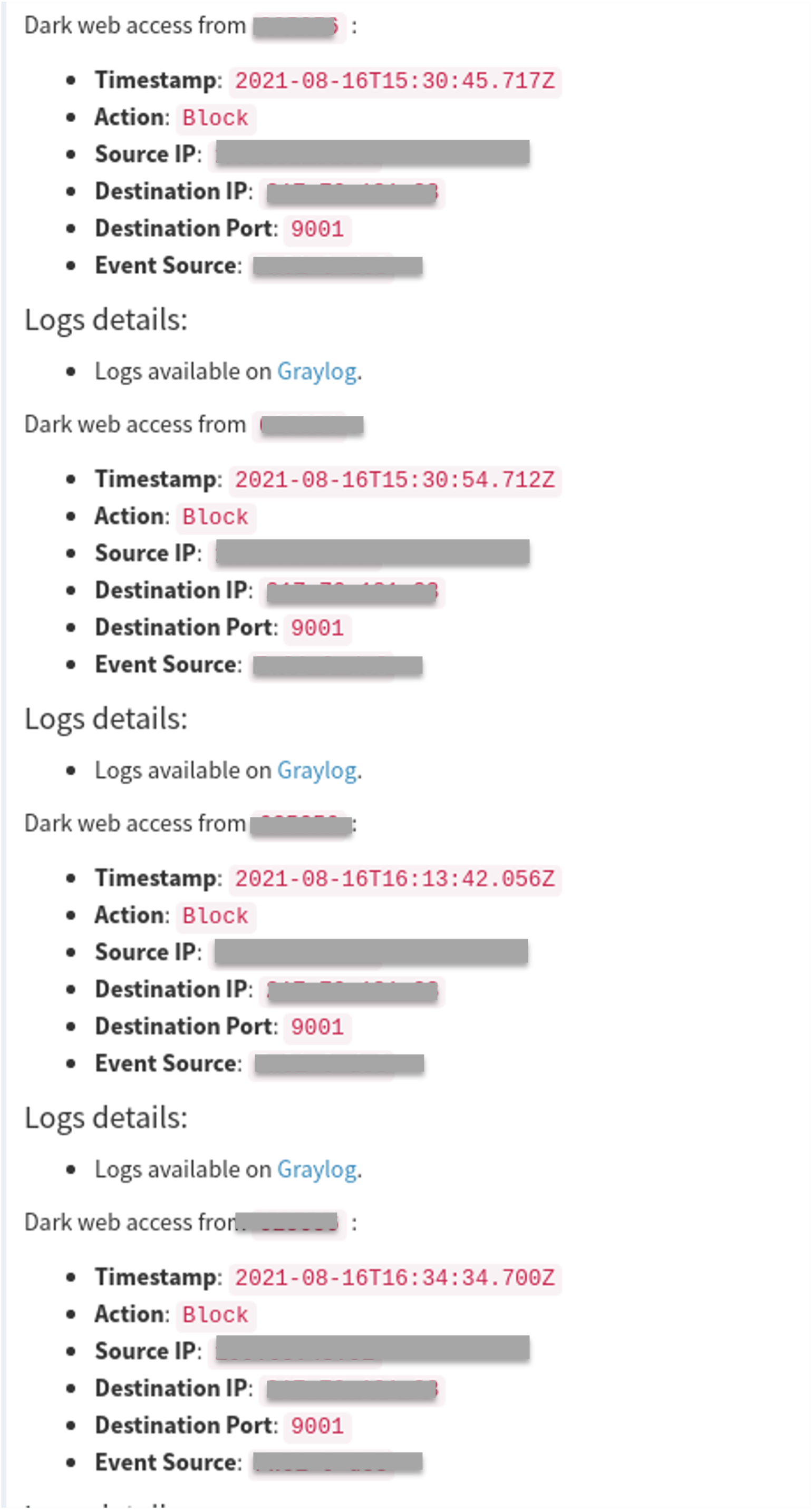

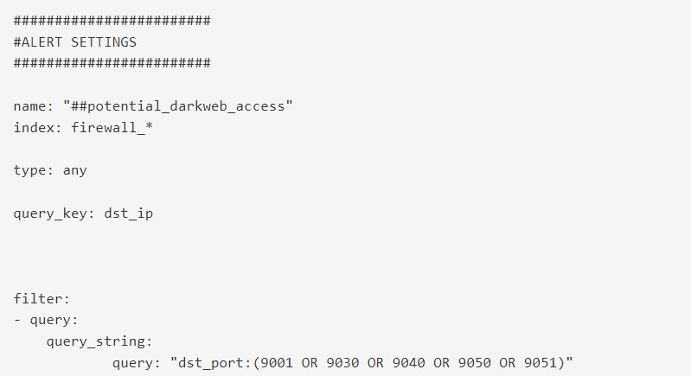

> Phase 2 de détection : communications sur des ports dangereux

En parallèle, le moteur de corrélation Reveelium SIEM corrèle cette alerte avec la présence de communication sur des ports dangereux. (Règle de corrélation implémentée et crée par l’équipe ITrust pour identifier des techniques d’attaque de malware selon certaines tactiques de la matrice Mitre).

> A partir de deux alertes aux scores de 20/100, nous remontons une menace potentielle au score de 50/100.

La situation est potentiellement dangereuse mais notre expérience nous a montré qu’il n’est pas nécessaire d’investiguer à ce stade .

> Phase 3 de détection : DGA (URL malveillante) & C&C

Toujours en parallèle de ces actions, Reveelium UEBA analyse les requêtes DNS reçues de l’AD ou des logs DNS. Un DGA est détecté (consultation d’une URL malveillante appartenant à un C&C). Cette détection est basée sur une IA ITrust qui est capable de détecter des malformations volontaires d’URL.

En l’occurrence Kryptis a communiqué avec un serveur central (le maître zombie) C&C pour transmettre les informations récoltées et télécharger une charge virale plus importante lui permettant de passer à l’action.

Seule l’IA est capable de détecter ce C&C.

Score du DGA : Reveelium score cet évènement à 48/100. Cela pourrait être un faux positif.

Technique utilisée (Matrice MITRE)

– Application layer protocol T1071

Les adversaires peuvent communiquer à l’aide de protocoles de couche application pour éviter la détection/le filtrage du réseau en se fondant dans le trafic existant. Les commandes au système distant, et souvent les résultats de ces commandes, seront intégrées dans le trafic de protocole entre le client et le serveur.

– Web service T1102

Les adversaires peuvent utiliser un service Web externe légitime existant comme moyen de relayer des données vers/depuis un système compromis. Les sites Web populaires et les médias sociaux agissant comme un mécanisme pour C2 peuvent fournir une couverture importante en raison de la probabilité que les hôtes d’un réseau communiquent déjà avec eux avant un compromis.

L’utilisation de services courants, tels que ceux proposés par Google ou Twitter, permet aux adversaires de se cacher plus facilement dans le bruit attendu. Les fournisseurs de services Web utilisent couramment le cryptage SSL/TLS, offrant aux adversaires un niveau de protection supplémentaire.

La clé de la détection :

Considérées indépendamment, ces trois alertes (dark web, ports dangereux et DGA), passeraient probablement inaperçues. Un grand nombre d’alertes de ce type sont générées quotidiennement, et le temps nécessaire pour les faire qualifier par une équipe d’analystes N1 SOC serait bien trop long / important.

Or, le principe du Threat Hunting par scoring et agrégation d’information de Reveelium nous permet de signaler aux analystes une seule menace critique, au score de 100/100, à traiter en priorité.

Dans le cas cette menace Kryptis, les équipes ont pu effectuer immédiatement une levée de doute et confirmer la présence dans les logs Graylog de soupçons de compromission de la machine.

Un ticket (case) critique a été envoyé au client pour avis. En parallèle une investigation a été menée en détail par les analystes N2/N3 SOC d’ITrust pour identifier le malware ou la compromission.

Le retour du client et de l’infogérant a confirmé notre avis : un malware de type Kryptis tentait de se répandre dans le S.I.

Nous préconisons alors la mise en quarantaine de la machine. Le client nous confirme l’action.

Une investigation plus poussée est menée sur tous les logs et avec l’infogérant pour vérifier si le malware s’est propagé.

Reveelium FW détection

Les équipes FAR et N3 (CSIRT) vérifient que des extractions de données n’aient pas eu lieu.

Heureusement dans ce cas, la détection et le blocage ont été assez rapides et aucune donnée n’a été volée.

Kryptis Schéma de Detection

En conclusion :

Ce retour d’expérience nous a semblé intéressant, car l’attaque menée aurait laissé sans capacité de défense la plupart des technologies du marché.

Ce cas illustre bien l’utilité de bénéficier différentes sources de détection, en plus des EDR ou des NDA (analyseurs de paquets réseau).

Enfin, sans IA pour assurer la corrélation des alertes, cette attaque menée à travers différents canaux, aurait généré trop d’alertes et trop de faux positifs, la rendant très difficile à détecter.

De même, le temps d’analyse par une équipe Blue Team aurait été bien trop long pour éviter la propagation du malware si la méthode de détection ne s’était pas appuyée sur une analyse de l’attaque par le prisme de la Matrice Mitre, ici intégrée au SIEM Reveelium UEBA.

500 000€ de pertes – C’est le montant estimé pour ce client, si l’attaque avait abouti. (Perte de données, demande de rançon, pénalité potentielle de la CNIL). L’impact indirect est quant à lui difficile à évaluer : perte de confiance des clients dont les données se retrouvent dans la nature, image de marque dégradée…

Un coût conséquent pour une PME et argument de plus en faveur d’une stratégie de défense en profondeur, quelle que soit la taille de votre entreprise.

Le « path » MITRE probable utilisé ici :

1. [TA0001 ]Tactique Initial Access

L’accès initial consiste en des techniques qui utilisent divers vecteurs d’entrée pour s’implanter au sein d’un réseau. Les techniques utilisées pour s’implanter comprennent le phishing ciblé et l’exploitation des faiblesses des serveurs Web accessibles au public. Les positions acquises grâce à l’accès initial peuvent permettre un accès continu, comme des comptes valides et l’utilisation de services distants externes, ou peuvent être à usage limité en raison de la modification des mots de passe.

a. [T1566] Technique : Phishing

Les adversaires peuvent envoyer des messages de phishing pour accéder aux systèmes des victimes. Toutes les formes d’hameçonnage sont transmises par voie électronique par ingénierie sociale. L’hameçonnage peut être ciblé, appelé hameçonnage. Dans le harponnage, un individu, une entreprise ou une industrie spécifique sera ciblé par l’adversaire. Plus généralement, les adversaires peuvent mener des hameçonnages non ciblés, comme dans les campagnes de spam massives de logiciels malveillants.

2. [TA0002] Tactique Execution

L’exécution consiste en des techniques qui entraînent l’exécution d’un code contrôlé par l’adversaire sur un système local ou distant. Les techniques qui exécutent du code malveillant sont souvent associées à des techniques de toutes les autres tactiques pour atteindre des objectifs plus larges, comme l’exploration d’un réseau ou le vol de données. Par exemple, un adversaire peut utiliser un outil d’accès à distance pour exécuter un script PowerShell qui effectue la découverte du système à distance

a. [T1059] Technique : Command&scripting interpreter

Les adversaires peuvent abuser des interpréteurs de commandes et de scripts pour exécuter des commandes, des scripts ou des binaires. Ces interfaces et langages fournissent des moyens d’interagir avec les systèmes informatiques et sont une caractéristique commune à de nombreuses plates-formes différentes. Les adversaires peuvent abuser de ces technologies de diverses manières pour exécuter des commandes arbitraires. Les commandes et les scripts peuvent être intégrés dans les charges utiles d’ accès initial fournies aux victimes en tant que documents leurres ou en tant que charges utiles secondaires téléchargées à partir d’un C2 existant. Les adversaires peuvent également exécuter des commandes via des terminaux/shells interactifs.

3. [TA0011] Tactique Command & Control

Le C&C consiste en des techniques que les adversaires peuvent utiliser pour communiquer avec les systèmes sous leur contrôle au sein d’un réseau victime. Les adversaires tentent généralement d’imiter le trafic normal attendu pour éviter la détection. Il existe de nombreuses façons pour un adversaire d’établir le commandement et le contrôle avec différents niveaux de furtivité en fonction de la structure du réseau et des défenses de la victime.

a. [T1071] Technique : Application layer protocol

Les adversaires peuvent communiquer à l’aide de protocoles de couche application pour éviter la détection/le filtrage du réseau en se fondant dans le trafic existant. Les commandes au système distant, et souvent les résultats de ces commandes, seront intégrées dans le trafic de protocole entre le client et le serveur.

b. [T1102] Technique : Web services

Les adversaires peuvent utiliser un service Web externe légitime existant comme moyen de relayer des données vers/depuis un système compromis. Les sites Web populaires et les médias sociaux agissant comme un mécanisme pour C2 peuvent fournir une couverture importante en raison de la probabilité que les hôtes d’un réseau communiquent déjà avec eux avant un compromis. L’utilisation de services courants, tels que ceux proposés par Google ou Twitter, permet aux adversaires de se cacher plus facilement dans le bruit attendu. Les fournisseurs de services Web utilisent couramment le cryptage SSL/TLS, offrant aux adversaires un niveau de protection supplémentaire.

4. [TA0010] Tactique Exfiltration

L’exfiltration consiste en des techniques que des adversaires peuvent utiliser pour voler des données sur votre réseau. Une fois qu’ils ont collecté des données, les adversaires les emballent souvent pour éviter d’être détectés tout en les supprimant. Cela peut inclure la compression et le cryptage. Les techniques permettant d’extraire des données d’un réseau cible incluent généralement leur transfert via leur canal de commande et de contrôle ou un autre canal et peuvent également inclure l’imposition de limites de taille à la transmission.

a. [T1041] Technique : Exfiltration canal C&C

Des adversaires peuvent voler des données en les exfiltrant via un canal de commande et de contrôle existant. Les données volées sont codées dans le canal de communication normal en utilisant le même protocole que les communications de commande et de contrôle.

b. [T1020] Technique : Exfiltration automatisée

Les adversaires peuvent exfiltrer des données, telles que des documents sensibles, grâce à l’utilisation d’un traitement automatisé après avoir été recueillies lors de la collecte. Lorsque l’exfiltration automatisée est utilisée, d’autres techniques d’exfiltration s’appliquent probablement également pour transférer les informations hors du réseau, telles que l’ exfiltration sur le canal C2.

5. [TA0040] Tactique Impact

L’impact consiste en des techniques que les adversaires utilisent pour perturber la disponibilité ou compromettre l’intégrité en manipulant les processus commerciaux et opérationnels. Les techniques utilisées pour l’impact peuvent inclure la destruction ou la falsification des données. Dans certains cas, les processus métier peuvent sembler corrects, mais peuvent avoir été modifiés au profit des objectifs des adversaires. Ces techniques peuvent être utilisées par des adversaires pour atteindre leur objectif final ou pour couvrir une violation de la confidentialité.

a. [T1486] Technique : Data encrypted for impact

Les adversaires peuvent crypter les données sur les systèmes cibles ou sur un grand nombre de systèmes dans un réseau pour interrompre la disponibilité des ressources système et réseau. Ils peuvent tenter de rendre les données stockées inaccessibles en cryptant des fichiers ou des données sur des lecteurs locaux et distants et en refusant l’accès à une clé de décryptage.

b. [T1565] Technique : Data manipulation

Les adversaires peuvent insérer, supprimer ou manipuler des données afin de manipuler des résultats externes ou de masquer une activité. En manipulant les données, les adversaires peuvent tenter d’affecter un processus commercial, la compréhension organisationnelle ou la prise de décision.

Vous souhaitez en savoir plus sur nos solutions ?

> Découvrez Reveelium, le SIEM UEBA avec un moteur d’IA et de Threat Intelligence. – Labélisé U.A.F par le Ministère des Armées

> Découvrez le SOC Souverain d’ITrust, alliance de nos outils et de l’expertise de nos analystes