Reveelium V12 : innovation et fonctionnalités pour la cybersécurité

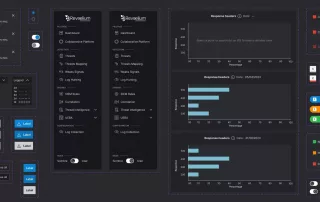

Reveelium est un outil qui permet d’intégrer des évènements et de l’information pour sécuriser les entreprises à travers la détection. Dans cette dynamique, Reveelium ne cesse de se réinventer et d’évoluer en intégrant régulièrement de nouvelles fonctionnalités tout en améliorant les fonctionnalités existantes. Aujourd’hui, nous sommes fiers de vous annoncer la V12 de Reveelium, le fruit de plus d’un an de recherche et développement. Expérience utilisateur UX/UI, cohérence générale, transparence des opérations, détection, interopérabilité et confort de déploiement, voici un aperçu des innovations et améliorations que vous découvrirez : Une Expérience Utilisateur (UX/UI) optimisée La version 12 de [...]