Etat actuel des SI dans le domaine de la santé

Découvrez la deuxième partie de notre article sur les données de santé ! La première partie, toujours disponible sur notre blog, s’intéressait à la valeur des données de santé pour les attaquants, ainsi qu’à l’état de la sécurité informatique dans le milieu médical en France

Nous l’avons abordé dans l’article précédent : les établissements de santé sont une cible de choix pour les pirates informatiques. L’hôpital, par exemple, est trop souvent une proie facile… Peu défendus et détenteurs de données sensibles, l’accès au S.I est essentiel, vital même, à leur bon fonctionnement.

Certains CH n’ont pourtant pas de RSSI ni de DSI, et ne consacrent que 1,8% à 2% de leur budget total à l’informatique. (Dont une infime part à la cybersécurité.) Attaquer un hôpital prend donc souvent peu de temps, nécessite peu de moyens, mais peut rapporter gros.

Retour d’expérience des audits d’ITrust :

Notre Red Team effectue régulièrement des audits en milieu médical ou hospitalier.

Sur les dix derniers audits réalisés par nos pentesteurs dans des CH :

> Le risque global a été évalué comme majeur ou critique, que ce soit au niveau de la surface externe ou en interne.

> En moyenne, moins d’une demi journée sur place aura été suffisant pour compromettre la totalité du réseau de l’établissement (simplement en se branchant sur une prise ethernet ou au wifi, par exemple dans une salle d’attente ou une chambre vide).

Principaux problèmes rencontrés :

Nous avons identifié au fil de nos visites quelques éléments récurrents, qui peuvent expliquer ce constat :

- Une grande croissance des parcs informatiques (agrandissement et fusion de centres… Sans segmentation du réseau. N’importe quelle machine peut donc accéder à n’importe quelle autre).

- Un grand nombre d’appareils connectés à superviser, dont beaucoup, de surcroît, sont obsolètes. Les vulnérabilités connues des attaquants ne sont donc pas corrigées sur ces machines. Il faut savoir que le renouvellement du matériel médical coûte cher. De plus, une forte dépendance lie les établissements de santé aux fournisseurs, ce qui ne leur laisse que peu de choix pour améliorer la sécurité de leur infrastructure.

- L’obsolescence des OS : la migration des machines peut être longue. (Et pendant ce temps le SI n’est pas fonctionnel).

- Les comptes utilisateurs et machines partagés à cause des roulements entre les équipes (mots de passe faciles ou notés sur des post-it…).

- L’urgence, qui entraîne parfois un contournement des règles de sécurité qui ralentissent les équipes.

- L’exposition de services internes sur internet (ce qui favorise les attaques depuis l’extérieur).

- Le Wifi mal protégé + ethernet accessible : une personne extérieure peut ainsi accéder facilement au réseau interne de l’établissement.

Ciblage des employés – Présence dans les bases de données de leaks :

Pour affiner notre estimation de l’exposition des services hospitaliers français, l’équipe d’ITrust a effectué quelques recherches dans les bases de données de leaks, COMB et Cit0day.

Ces bases de données sont créées à partir de fuites de données d’entreprises et/ou de site internet, et contiennent de nombreuses informations sur les utilisateurs (identifiants, adresses mail, mots de passe, numéros de téléphone, etc).

| COMB | Cit0Day | |

| *@chu-*.fr | 7 726 | 14 001 |

| *@ch-*.fr | 10 978 | 25 255 |

Source : Red Team ITrust

Grâce à ces informations, des attaquants peuvent avoir un accès à distance direct au S.I. (VPN, intranet,…), et monter facilement, par exemple, des campagnes de phishing ciblées.

Achat et vente d’informations

Les cyberattaques dans le milieu de la santé étant de plus en plus courantes, un business de vente et achat d’identifiants et de mots de passe d’employés de ce secteur a vu le jour. On retrouve donc en vente sur les forums spécialisés des compilations de bases de données ayant pour but de faciliter les attaques.

50 000 couples identifiant/mot de passe de personnels hospitaliers français

Une tendance générale

Une étude internationale* menée sur 3 millions de fichiers, de 58 entités différentes liées à la santé (hôpitaux, pharmaceutiques, bio technologies) met en évidence une très mauvaise gestion des droits d’accès :

- 20% en moyenne des documents sont accessibles à toute personne connectée au réseau

- 50% des entités ont plus de 1000 documents sensibles accessibles par tous les employés

- 30% des entités ont plus de 500 mots de passe qui n’expirent jamais

- En tout 31 000 fichiers sensibles potentiellement accessibles pour toute personne connectée au réseau.

Renforcer la cybersécurité des établissements médicaux

Dans un contexte de cybercriminalité croissante, avec des attaquants qui se professionnalisent et n’hésitent plus à viser des établissements d’importance vitale, il est urgent pour les hôpitaux et les acteurs de la santé de se sécuriser

S’armer contre les attaquants

Dans le cas où les ressources financières et humaines seraient trop limitées, se tourner vers un prestataire peut être une solution avantageuse.

Nous conseillons également à nos clients d’effectuer régulièrement des audits afin de mettre en lumière les dysfonctionnements, et surtout d’appliquer les correctifs les plus importants.

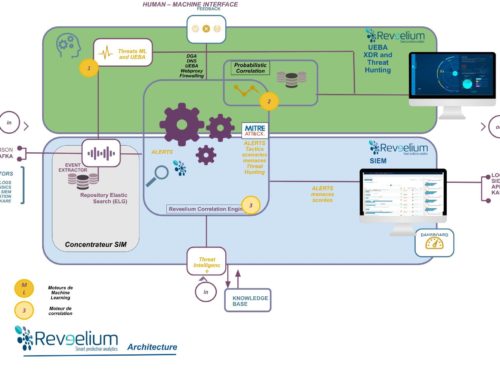

En termes d’outils, un scanner de vulnérabilités (comme IKare, disponible en version d’essai gratuite) est une première ligne de défense efficace contre les attaques les plus courantes. En scannant très régulièrement le réseau, cet outil permettra d’identifier toutes les nouvelles vulnérabilités à corriger.

Ransomware : Ne payez pas les rançons !

En cas d’attaque, nous déconseillons fortement de payer les rançons. Premièrement, rien ne vous garantit que vos données vous seront rendues. Il arrive régulièrement que la clé de chiffrement obtenue suite au paiement ne permette de récupérer qu’une partie des informations. Deuxièmement, rien ne garantit que vos données ne seront pas diffusées et revendues sur le web. Enfin, céder à la demande des cybercriminels risque de les encourager à cibler votre établissement.

Pour en savoir plus sur les bonnes pratiques en cas d’attaque par rançongiciel, nous vous conseillons le très bon guide de l’ANSSI .

Une prise de conscience de l’État

Pour finir sur une note positive, nous noterons les annonces de l’Etat qui, en février dernier, annonçait un budget total de 350 millions d’euros pour le renforcement de la sécurité informatique des établissements de santé français.** L’ANSSI réservera également une part de ses finances à l’accompagnement de ce secteur dans sa démarche de sécurisation. Des cursus de formations doivent être mis en place, et les budgets de cybersécurité rehaussés pour pouvoir prétendre aux subventions gouvernementales… Une prise de conscience qui nous laisse espérer des progrès dans la protections de nos données de santé et de nos hôpitaux !

Auteur : D.P – Consultante en Cybersécurité – Membre de la Red Team ITrust

*Sources : Red Dream Team ITrust – Site de l’ANSSI – 2021 Data Risk report – Varonis – L’usine Digitale

** Budget inclus dans Ségur de la Santé

Ce sujet vous intéresse ? Vous souhaitez vous être accompagné ?

> Découvrez les outils de cybersécurité développés par ITrust

> Parcourrez-notre catalogue d’audits de cybersécurité

> Ou participez à notre prochain webinar dédié aux professionnels de la santé, et assistez à une démonstration de IKare, notre scanner de vulnérabilité !