Nouvelle fonctionnalité d’IKare 7.4 : le scanner de réputation

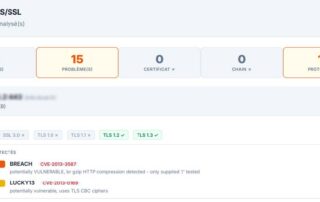

Parmi les principales évolutions introduites dans la version 7.4 du scanner de réputation IKare, le scanner de réputation constitue une nouvelle fonctionnalité majeure. Il permet d’analyser l’exposition d’un nom de domaine depuis Internet et d’obtenir une vision claire de la surface d’attaque visible depuis l’extérieur. Une vision externe Le scanner de réputation analyse l’exposition d’un nom de domaine directement depuis Internet. Cette approche permet d’identifier les éléments accessibles publiquement et susceptibles d’augmenter la surface d’attaque d’une organisation. Plutôt que de se limiter à une analyse interne, le scanner met en évidence ce qui est réellement visible depuis l’extérieur. [...]