REX : Une PME attaquée par Kryptis échappe à 500 000 € de pertes grâce à Reveelium

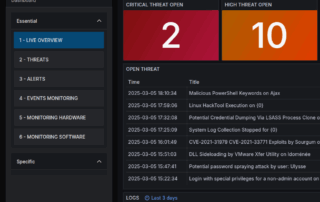

Un de nos clients a été la cible d’une cyberattaque Kryptis. 500 000€ de pertes, c’est le montant estimé pour cette PME du secteur juridique, si l’attaque avait abouti (perte de données, demande de rançon, pénalité potentielle de la CNIL). L’impact indirect est quant à lui difficile à évaluer : perte de confiance des clients (dont les données se retrouvent dans la nature), image de marque dégradée… Dans cet article, découvrez comment nous avons pu détecter et bloquer cette cyberattaque en exploitant le triptyque Reveelium XDR SIEM UEBA - Threat Intelligence et expertise humaine. Zoom sur Kryptis : malware furtif [...]