Un de nos clients a été la cible d’une cyberattaque Kryptis. 500 000€ de pertes, c’est le montant estimé pour cette PME du secteur juridique, si l’attaque avait abouti (perte de données, demande de rançon, pénalité potentielle de la CNIL). L’impact indirect est quant à lui difficile à évaluer : perte de confiance des clients (dont les données se retrouvent dans la nature), image de marque dégradée…

Dans cet article, découvrez comment nous avons pu détecter et bloquer cette cyberattaque en exploitant le triptyque Reveelium XDR SIEM UEBA – Threat Intelligence et expertise humaine.

Zoom sur Kryptis : malware furtif et persistant

Kryptis (souvent détecté sous les noms Kryptik, Packed, Crypt, ou Cryptic) est un cheval de Troie / backdoor qui s’installe silencieusement sur les systèmes Windows. Une fois présent, il établit une connexion à un serveur de Command & Control (C&C), permettant aux attaquants d’exercer un contrôle à distance et de déployer plusieurs actions malveillantes :

- Exfiltration et vol de données sensibles, comme les identifiants, mots de passe, données de navigation ou encore certificats numériques

- Keylogging et captures d’écran, pour surveiller les activités de l’utilisateur

- Surveillance et modification du trafic réseau, notamment via ouverture de ports TCP/UDP, configuration de proxy, ou manipulation de la navigation

- Exécution de commandes à distance et prise de contrôle du système infecté, avec des techniques de persistance comme l’entrée dans le registre ou l’injection dans des processus tels que svchost.exe ou iexplore.exe

- Utilisation des techniques d’obfuscation, anti-émulation et anti-debugging, pour compliquer son analyse et prolonger sa furtivité

La porte d’entrée de la cyberattaque : un e-mail de phishing

Comme dans de nombreux cas, l’intrusion a commencé par un e-mail malveillant. Les solutions de sécurité classiques (antivirus, firewalls) ont été dans l’incapacité de détecter seuls ce type d’attaque.

Le saviez-vous ? En France, le phishing reste une menace dominante : selon l’ANSSI, 45 % des incidents traités en 2024 étaient liés à des campagnes de phishing ou de ransomware, tandis que 60 % des RSSI interrogés par le CESIN l’identifient comme le vecteur d’attaque principal.

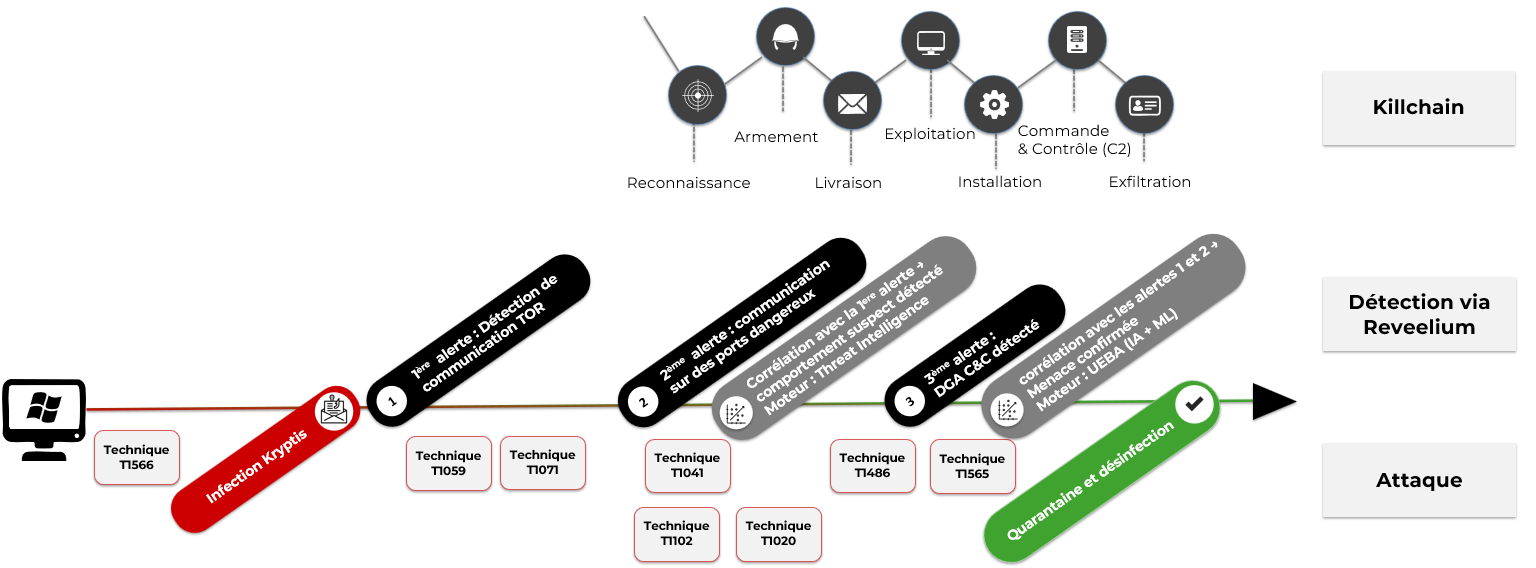

Chronologie d’infection et de détection de Kryptis

La puissance de corrélation de Reveelium

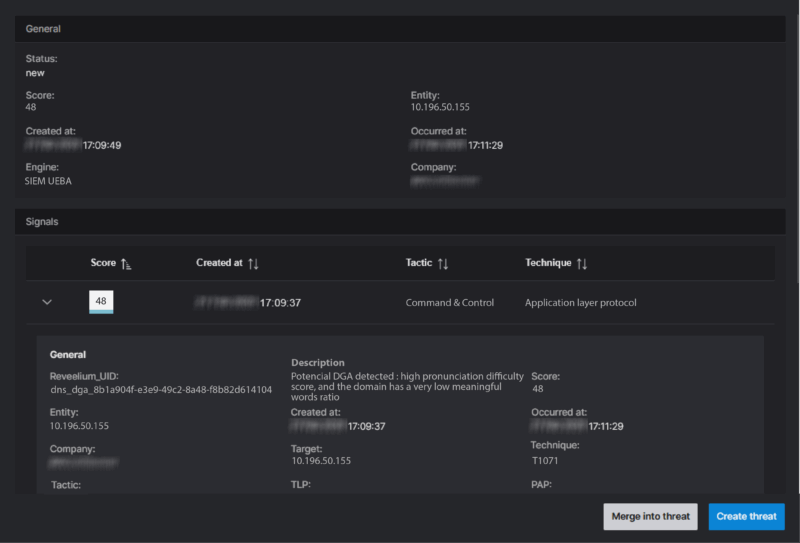

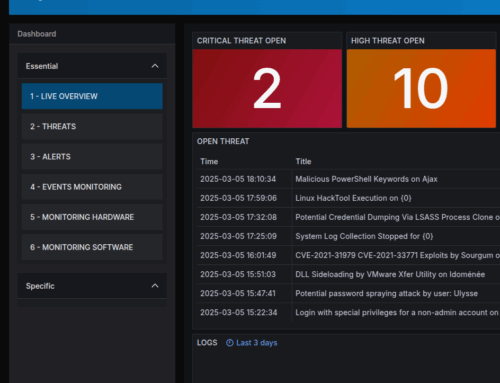

Considérées indépendamment, ces trois alertes seraient probablement passées inaperçues, en raison du volume important d’événements similaires générés chaque jour et du temps nécessaire à leur traitement manuel par les analystes. Le principe du threat hunting par scoring et d’agrégation d’informations, combiné au mécanisme de corrélation et à la puissance des moteurs de détection et de l’IA de Reveelium, a permis de regrouper des signaux faibles en une alerte unique, classée critique (score 100/100), déclenchant immédiatement la réaction des équipes SOC.

Les équipes ont pu effectuer immédiatement une levée de doute et confirmer la présence dans les logs de soupçons de compromission de la machine. Un ticket (case) critique a été envoyé au client pour avis. En parallèle une investigation a été menée en détail par les analystes N2/N3 SOC d’ITrust pour identifier le malware ou la compromission. Le retour du client et de l’infogérant a confirmé notre avis : un malware de type Kryptis tentait de se répandre dans le S.I.

Nous avons préconisé alors la mise en quarantaine de la machine. Le client nous a confirmé l’action. Notre équipe CSIRT a poursuivi l’investigation en analysant les logs et en collaborant avec l’infogérant afin de vérifier toute éventuelle propagation du malware.

Résultats : Aucune propagation ni fuite de données n’a été constatée. L’incident a été contenu rapidement grâce à la détection proactive de Reveelium et à la mise en œuvre rapide de la réponse à incident.

Cartographie MITRE ATT&CK de l’attaque Kryptis

L’analyse a permis de rattacher les techniques utilisées aux tactiques de la matrice MITRE ATT&CK :

| Tactiques |

TA0001 – Initial Access |

TA0002 – Exécution | TA0004 – Privilege escalation | TA0011 – Command & Control | TA0010 – Exfiltration | TA0040 – Impact |

|---|---|---|---|---|---|---|

|

|

|

|

|

||

| Techniques | T1566 – phishing ciblé | T1059 – exploitation d’interpréteurs de commandes et scripts | T1068 – exploitation d’une vulnérabilité locale | T1071 – protocoles de couche application

T1102 – services web légitimes |

T1041 – Exfiltration via le canal C&C

T1020 – Exfiltration automatisée |

T1486 – chiffrement de données pour rançon

T1565 – et manipulation de données |

Lecture de l’attaque à travers le prisme Reveelium :

| Execution TA0002 | Privilege escalation TA0004 | Propagation TA0002 | C&C communication TA0011 | Exfiltration TA0010 | Impact TA0040 | |

|---|---|---|---|---|---|---|

| Détection classique (Antivirus/Firewall) | ✖ | ✖ | ✖ | ✖ | ✖ | ✖ |

| Autres SOC | ✖ | ⚠️ Bruit élevé et beaucoup de faux positifs | ⚠️ Trop d’alertes | ✖ | ✖ | ⚠️ Détection une fois le ransomware actif |

| SOC + XDR SIEM Reveelium | ✓

Détection Tor |

✓ Alertes |

✓ Détection de ports dans Tor |

✓ Détection DGA |

✓ Blocage via remédiation FW |

✓ Bloqué |

| Moteurs Reveelium utilisés | Threat Intelligence | Alerting | Correlation SIEM | SIEM UEBA avec IA | Remédiation SOAR dans le SOC | Blocage |

| Logs analysés par Reveelium | Firewall | Windows Server et Active Directory | Firewall | DNS | Proxy et Firewall | N/A |

| Alertes et menaces | 1 alerte : score 20 | Plusieurs alertes : score 10 | 2 alertes corrélées : score 60 | 3 alertes corrélées → 1 menace : score 100 | 1 alerte | Blocage |

Le mot de l’expert

« Ce retour d’expérience nous a semblé intéressant, car l’attaque menée aurait laissé la plupart des technologies du marché sans capacité de défense. Il met en évidence les faiblesses des logiques de défense périmétrique, ainsi que le fait qu’une cyberattaque peut survenir indépendamment de la taille de l’entreprise.

De plus, ce cas illustre bien l’utilité de bénéficier de différentes sources de détection, en plus des EDR ou des NDA (analyseurs de paquets réseau).

Enfin, sans IA pour assurer la corrélation des alertes, cette attaque menée à travers différents canaux, aurait généré trop d’alertes et trop de faux positifs, la rendant très difficile à détecter. Quelques conseils :

- Bloquez sur vos firewalls les communications qui sortent sur les ports et les IP concernés

- Si des communications sont actives sur ces IP ou ports, mettez en quarantaine les endpoints à l’origine de la communication. Ils pourraient être porteurs de charge virale

- Scannez régulièrement votre système d’information afin de détecter les failles de sécurité existantes

- Mettez en place un SOC équipé d’un SIEM XDR afin de détecter les cybermenaces, ransomwares, virus, et comportements anormaux au sein de votre SI »