Retour d’expérience terrain :

Les DSI, RSSI ou dirigeants nous demandent souvent quelles sont les meilleures pratiques à appliquer pour se protéger efficacement, rapidement.

La première réponse que je leur fais est d’identifier les risques et de mettre en place une organisation simple (RSSI, DPO, PSSI) et adaptée au fonctionnement de la structure.

Au sein d’ITrust depuis 14 ans, nous avons eu le temps de nous faire un avis sur les meilleures pratiques, les correler à celles identifiées par l’ANSSI ou l’ENISA ou le SANS. Nous avons des convictions et nous avons voulu les confirmer par une mini étude basée sur des référentiels reconnus indépendants.

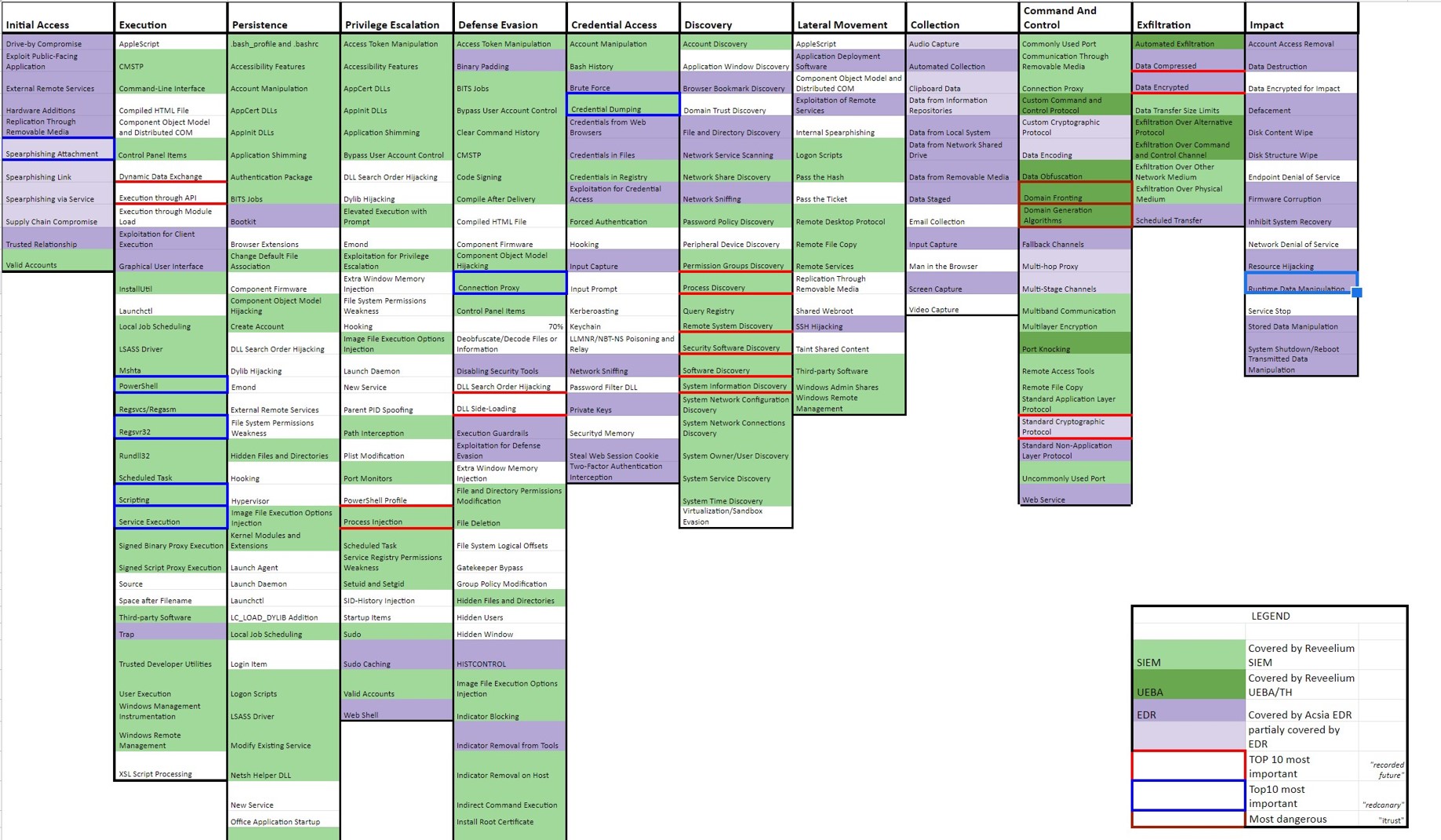

L’étude est simple. Nous avons étudié chacune des techniques d’attaque utilisée par des hackers, malwares, insiders, personne malveillante et nous avons évalué si la méthode d’attaque était détectée et parée par différentes technologies : Est ce qu’un antivirus détecte une élévation de privilège, est ce qu’un firewall détecte un C&C utilisé par Emotet, etc …

Pour davantage de réalisme nous avons étudié 2 études bien faites par RedCanary et Darkreading qui évaluent les techniques d’attaques les plus utilisées lors des attaques récentes en 2020.

Ces conclusions sont ensuite rapprochées de notre expérience terrain. Nous avons identifié les techniques d’attaques que ITrust retrouvent chez ses clients ou dans son réseau lors des attaques les plus importantes ou qui ont le plus d’impacts pour l’entreprise.

Nous avons confronté cette synthèse avec nos ingénieurs et nous en avons tiré une conclusion.

Voici la matrice Mitre utilisée avec le taux de couverture selon les types de technologies.

Nous avons réalisé la même chose pour des technologies Anti virus, Firewall, SIM ….

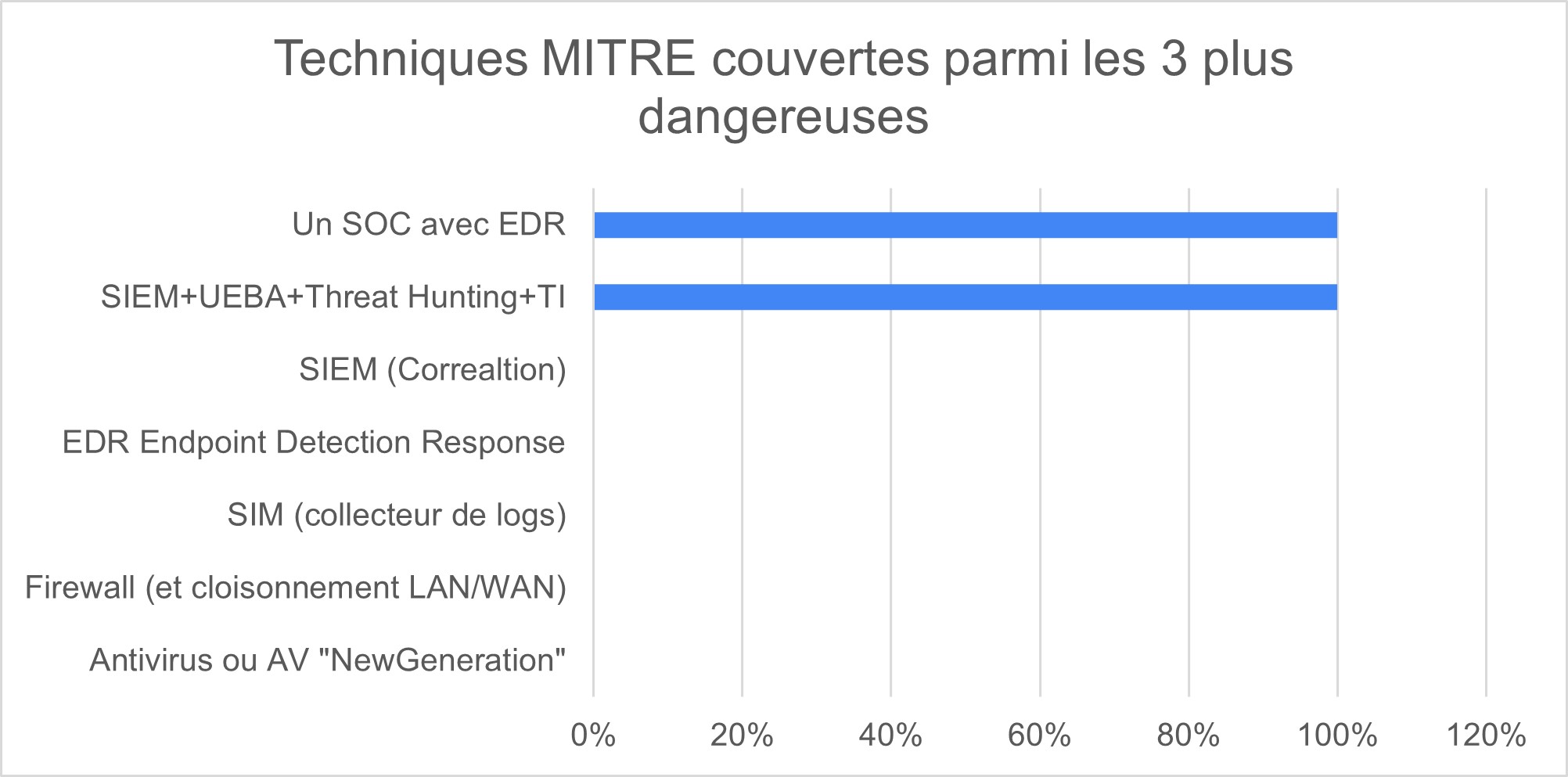

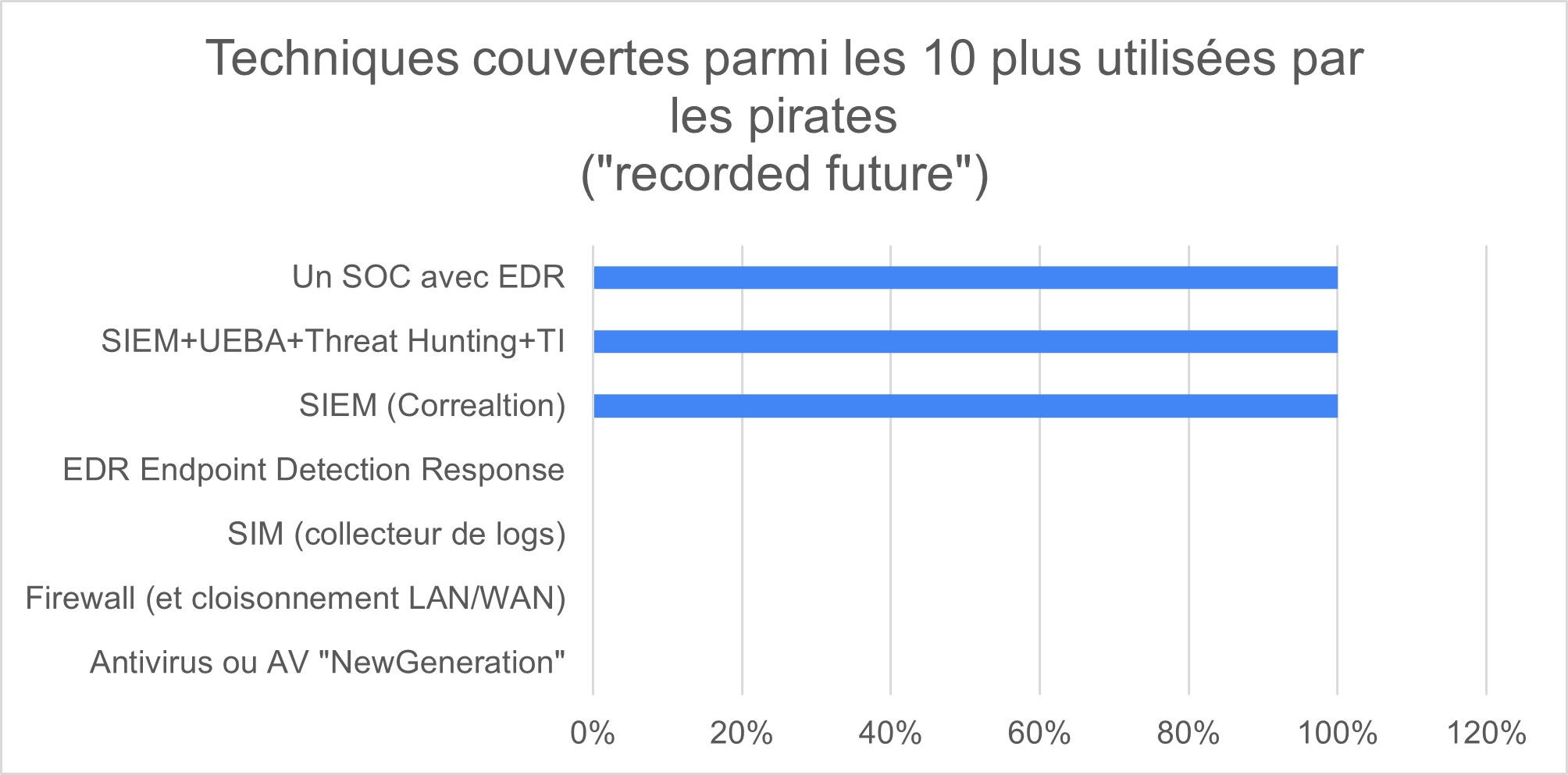

Selon chaque type de technologie de protection nous avons affiché son pourcentage de couvertures des différentes techniques d’attaque MITRE. Sur les colonnes suivantes nous avons identifié leur couverture selon leur capacité à détecter les 10 et 3 techniques les plus utilisées actuellement par les pirates et les malwares. Enfin dans la dernière colonne nous identifions leur taux de couverture selon les attaques les plus dangereuses (APT, ransomware, …) évaluées par les équipes redteam et Threat Hunting d’ITrust.

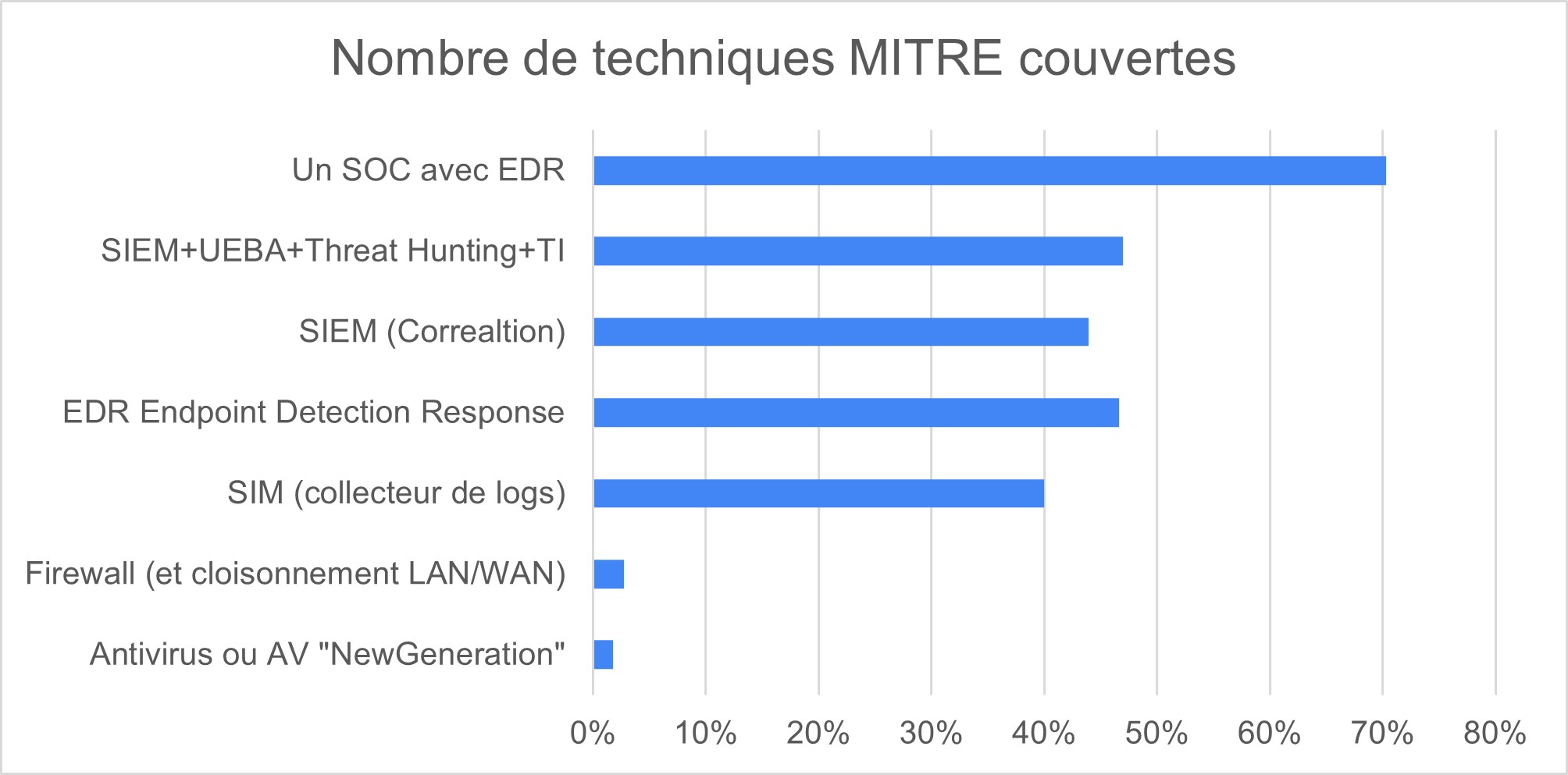

En voici la synthèse :

En voici la synthèse :

On remarque le taux de couverture inexistant des firewall et anti virus (bien qu’ils soient indispensables pour couvrir les risques les plus basiques. Nous le répétons, il faut être équipé de FW et Antivirus !)

Un EDR seul a un taux de détection qui est intéressant mais ne permettra que rarement de parer à des attaques avancées.

Le meilleur taux de couverture est atteint avec SOC SIEM UEBA TH. si l’on y ajoute un EDR le taux de détection augmente de 10% sur l’étude RedCanary.

Le retour d’expérience et l’analyse des données nous indique aussi qu’une solution d’anti phishing/anti spam est très complémentaire. Elle n’apparait pas dans ce tableau.

Le SIEM “classique” de correaltion sans UEBA, sans intelligence artificielle et sans Threat hunting ne protège pas contre les attaques qui ont le plus fort impact.

Palmares Matrice MITRE par ITrust

qu’est ce qu’il faut en retenir ?

Les outils traditionnels antivirus et Firewalls ne sont plus suffisants pour se protéger : protègent contre 2% des attaques modernes

le SOC (Security Operation Center) équipé d’un SIEM UEBA a la meilleure efficacité de détection pour se protéger des attaques actuelles et plus globalement a le meilleur taux de couverture.

Compléter un SOC UEBA par un EDR et un antiphishing est pertinent. Compléter un SOC par un scanner de vulnérabilité est maintenant devenu indispensable.

Au regard des expériences des ingénieurs d’ITrust, la solution préconisée pour tout type de sociiété pour se protéger est la suivante :

– une analyse de risque simple (AR Ebios simplifiée)

– une PSSI adaptée (Politique de sécurité), revue régulièrement, et améliorer en cycle qualité

– un RSSI (Responsable cybersécurité)

– un SOC managé incluant un SIEM UEBA TH incluant un scanner de vulnérabilités en continu et une solution d’anti phishing,

constitue un pack de protection qui permettra de protéger une entreprise à un niveau très important (estimé à 100%. Ce 100% est un chiffre dangereux car l’on sait bien que le niveau n’est jamais garanti. Je dirai donc plutot 99%)

Il convient régulièrement de mener des audits d’intrusion, des formations de sensibilisation, de cloisonner son système d’information selon l’analyse de risque réalisée, d’utiliser des outils de cybersécurité européens et un hébergement des données sensibles sur des cloud providers européens utilisant des outils et logiciels européens. Surveiller le darknet ou l’actualité des failles de Cybersec et faire appel à un CERT est intéressant et complète la protection de manière intéressante.

Attention à ne pas tomber dans les pièges classiques : un SIM n’est pas un SIEM, un anti virus de nouvelle génération n’est pas un EDR (il se contente de détecter des pattern connus contrairement à un EDR), un XDR n’est pas un SOC, …

Attention aux assurances cybersécurité, elles ne sont pas applicables sur un grand nombre de cas de piratage, peu matures à l’heure d’aujourd’hui. Elles mériteront que nous nous y attardions dans 2 ans.

Attention, 70% des SOC actuels ne détectent pas les nouvelles menaces notamment pour les raisons évoquées ici mais aussi en raison d’un défaut d’implémentation d’un bon process de surveillance, d’escalade et de communication entre les équipes. De bons process représetent 50% de la réussite selon les experts itrust.

Pour mémoire un budget normal en cybersécurité correspond à 7% à 13 % du budget informatique. (selon le type d’entreprise et selon le secteur). Avec un budget inférieur, impossible de garantir quoi que ce soit.

Voilà, on ne peut pas faire plus simple et efficace. Merci aux ingénieurs Itrust et à nos clients pour ce retour d’expérience.

Certaines des informations présentées dans cet articles sont factuelles car appuyées par des études indépendantes, d’autres sont des interprétations ou des avis de nos consultants et experts et peuvent être débattues avec plaisir. Notons que nous encourageons toutes les entreprises à se doter d’un antivirus et d’un firewall à minima et de mener une analyse de risque permettant d’identifier les assets et activités à protéger. On ne cherche pas à tout protéger, on cherche à rendre difficilement accessible ce qui a de la valeur.

Le but est que la personne malveillante s’attaque à quelqu’un d’autre de moins protégé pour lequel elle aura moins de travail.