Nous avons déjoué ces 10 derniers jours plusieurs attaques du malware Kryptis, avant qu’il ne s’active. Ce logiciel malveillant n’est pas détecté par les antivirus, ni les firewalls.

Quels risques pour votre activité ?

Le Trojan (Cheval de Troie), une fois installé, peut être contrôlé à distance par l’attaquant (Command & Control). Il est alors utilisé pour voler vos informations : noms d’utilisateur, mots de passe et fichiers sensibles (exfiltration).

Le Trojan (Cheval de Troie), une fois installé, peut être contrôlé à distance par l’attaquant (Command & Control). Il est alors utilisé pour voler vos informations : noms d’utilisateur, mots de passe et fichiers sensibles (exfiltration).

Il peut aussi effectuer des captures d’écran et de clavier (keylogging), afin de les envoyer à un serveur distant contrôlé par un attaquant. Grâce à ce malware, l’attaquant pourra donc surveiller le trafic de votre réseau, lancer des fichiers exécutables, et éventuellement prendre le contrôle de votre S.I.

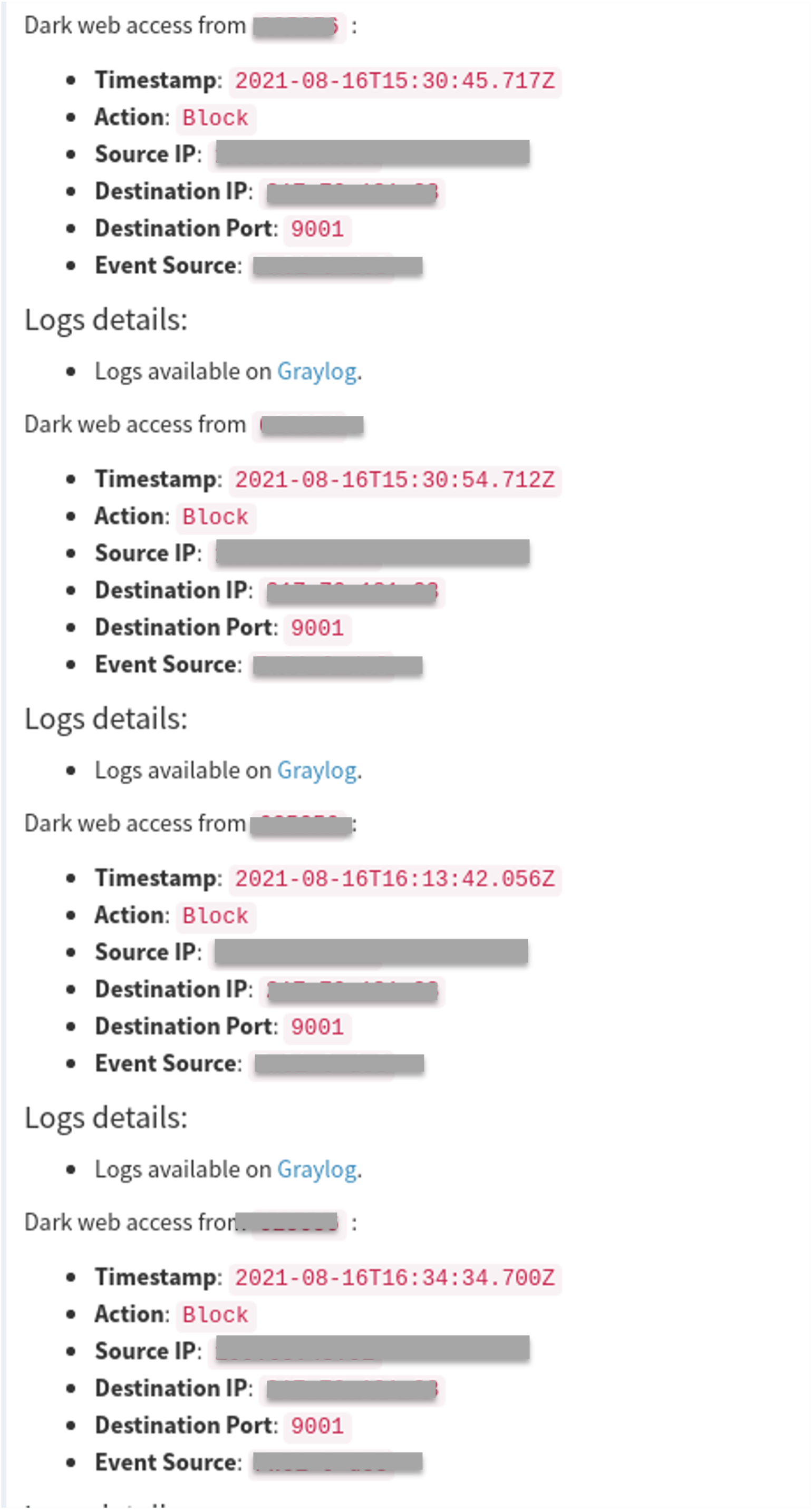

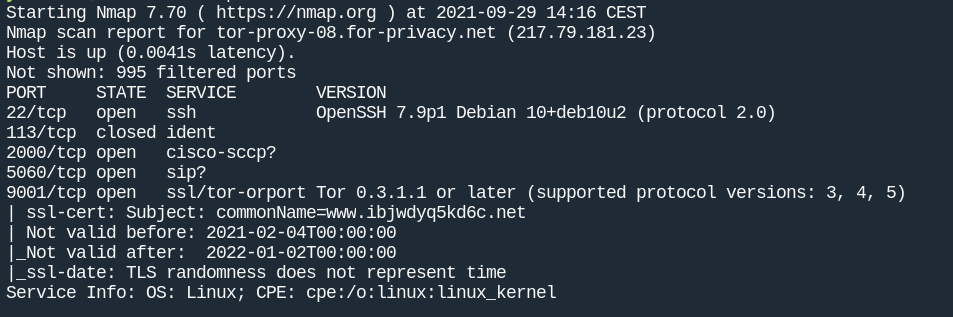

La détection de la menace a été faite grâce à notre base de données (liste IOC dont noeuds TOR grâce à Reveelium CTI). Des tentatives de connexion très régulières et fréquentes vers une de ces IP, ainsi que sur un port connu des services TOR (dark web), on été repérées. Un scan de ports effectué par les équipes d’ITrust a permis de confirmer qu’il s’agissait en effet d’une porte d’entrée vers le dark web.

Résultats du scan de ports :

Comment s’en protéger ?

Nos conseils :

- Bloquez sur vos firewalls les communications qui sortent sur les ports et les IP concernés.

- Si des communications sont actives sur ces IP ou ports, mettez en quarantaine les endpoints à l’origine de la communication. Ils pourraient être porteurs de charge virale.

- Scannez régulièrement votre système d’information afin de détecter les failles de sécurité existantes.

- Mettez en place un SOC équipé d’EDR afin de détecter les cybermenaces, ransomwares, virus, et comportements anormaux au sein de votre SI.

> Si vous souhaitez en savoir plus, contactez votre chargé d’affaire ITrust.

> Pour suivre l’actualité de la cybersécurité connectez-vous au blog ITrust