Maximisez votre cybersécurité grâce à un SIEM dopé à l’IA

Reveelium est une technologie SIEM UEBA d’analyse comportementale permettant de détecter les cybermenaces connues et inconnues : APT (Advanced Persistent Threat), malwares inconnus, virus, leaks, vols de données, comportements anormaux au sein des systèmes d’information et de remonter les traces de la cyberattaque. Mêlant IA, Threat Hunting, Threat Intelligence, SOAR (« Orchestration, automatisation et réponse aux incidents de sécurité informatique »), Reveelium permet de capitaliser sur les événements qui peuvent menacer le système d’information et anticiper les menaces.

Le temps de détection moyen d’un malware est de 16 mois !

Le temps de détection moyen d’un malware est de 16 mois !

Points fort du SIEM Reveelium

Reveelium est un outil de sécurité nouvelle génération dont la richesse et la force résident dans l’utilisation de 3 moteurs complémentaires.

Correlation, UEBA et Threat intelligence

L’ensemble de ces 3 moteurs travaillent sur une base big data capable de traiter de grandes quantités de données et de logs de capteurs IT ou OT.

Plus de 650 règles, 4millions d’IOC et 10 algorithmes comportementaux sont implémentées dans le corrélateur métier. L’IHM permet d’afficher les Menaces scorées et de suivre les déviances, permettant ainsi à l’utilisateur une interaction et un feedback.

La technologie Reveelium est unique en Europe.

Identification rapide des menaces en cours

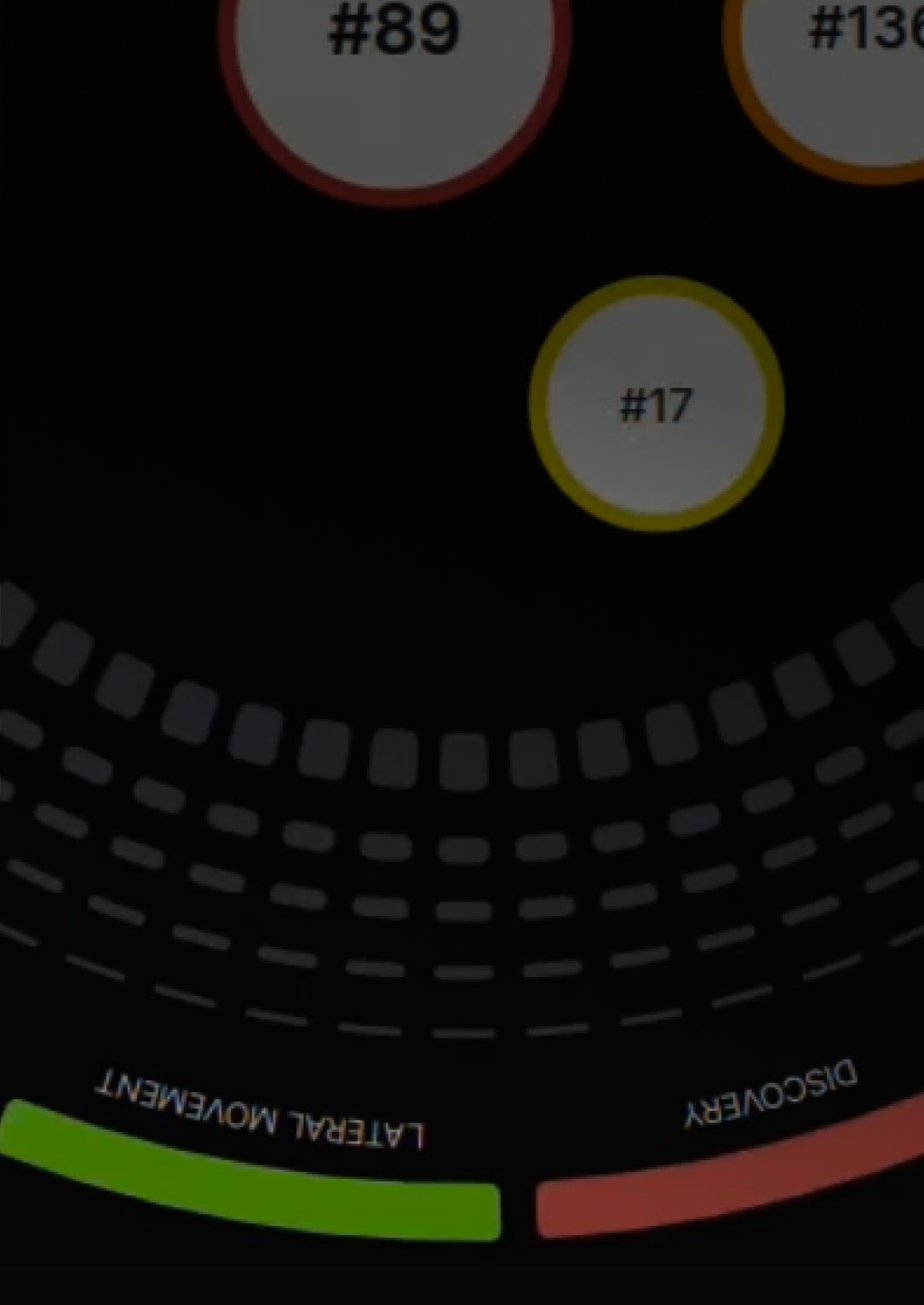

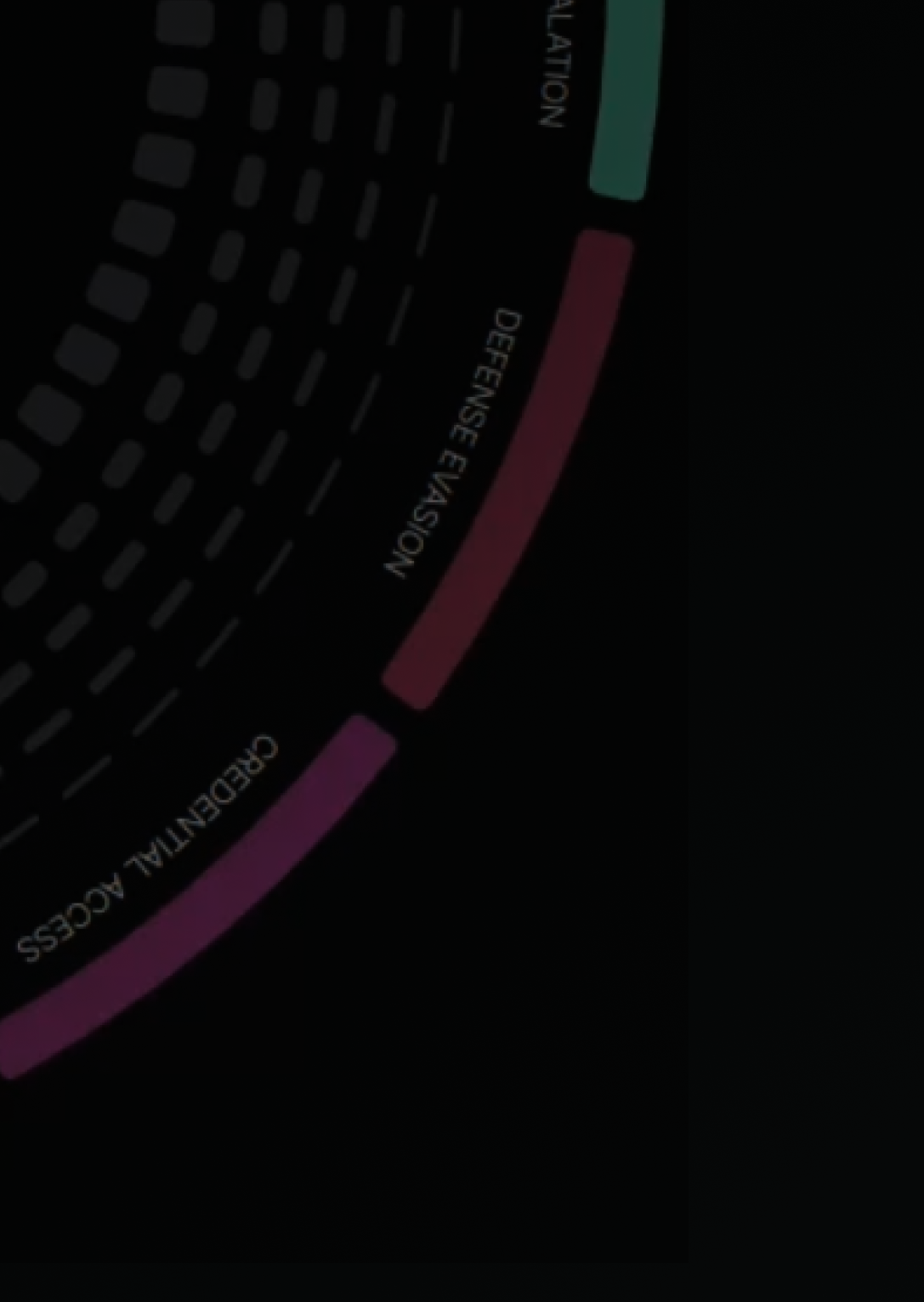

L’interface graphique de Reveelium cartographie dynamiquement les dimensions tactiques et techniques des cyberattaques et identifie rapidement la typologie de l’attaque potentielle ou réelle pour réagir sans délais.

Reveelium UEBA intègre la matrice MITRE pour préciser la tactique et la technique utilisées par la menace identifiée avant qu’elle ne se propage.

Avantages de la solution de Security Information and Event Management

« Nous n’avions pas identifié de produits sur le marché capables de nous protéger contre les menaces Cyber avancées. Jusqu’à ce que nous découvrions Reveelium. Nous l’utilisons depuis plusieurs années et il nous permet de passer d’un modèle de réaction à un modèle de prévention. Nous n’avons eu aucun incident à déplorer depuis plusieurs années grace à cette technologie… »

« Reveelium permet de monitorer en temps réel notre conformité réglementaire à SOX et à la RGPD. Mes auditeurs sont satisfaits des rapports que j’extrais de l’outil. je gagne du temps, je gagne de la sereinité, et en cas d’incident je peux attester que je suis conforme à l’obligation de moyens que j’ai vis à vis des directives NIS, l’entreprise maîtrise son risque règlementaire. »

« Reveelium a détecté une intrusion importante et nous a permis d’éviter une attaque par Cryptolocker. Notre banque a besoin de protéger ses actifs stratégiques et Reveelium est le bon outil pour cela. Il nous permet de détecter facilement les malveillances, réduit nos temps de détection, nos temps d’analyse et la taille des équipes nécessaires pour se protéger. «

« L’équipe ITrust a su comprendre nos besoins en cybersécurité et nous proposer une approche complète grâce à la combinaison de Reveelium et Ikare. Avec Reveelium et ses connecteurs à d’autres solutions (celle de Stormshield par exemple), nous avons renforcé notre capacité à détecter rapidement les menaces et comportements suspects grâce à son analyse avancée et à son moteur de corrélation. En complément, Ikare nous permet d’identifier et de corriger efficacement les vulnérabilités avant qu’elles ne soient exploitées.

L’intégration de ces deux solutions nous assure une protection proactive et réactive, réduisant considérablement les risques et nous permettant d’anticiper les cyberattaques avant qu’elles n’impactent notre activité »

Nous contacter

Un premier échange avec notre équipe nous permettra de bien comprendre vos objectifs et de vous réaliser un devis sur mesure.